○福島県警察情報セキュリティに関する対策基準の細目の制定について(依命通達)

令和6年3月18日

達(情)第154号

[原議保存期間 5年(令和11年3月31日まで)]

[有効期間 令和11年3月31日まで]

みだしの細目を別紙のとおり制定し、令和6年4月1日から施行することとしたので、運用上誤りのないようにされたい。

なお、福島県警察情報セキュリティに関する対策基準の細目の制定について(令和5年3月15日付け達(情)第109号)は、廃止する。

福島県警察情報セキュリティに関する対策基準の細目

目次

第1 用語の定義

第2 管理対象情報の取扱い

1 管理対象情報の取扱い

2 管理対象情報を取り扱う区域の管理

第3 外部委託

1 業務委託

2 クラウドサービスの利用

3 機器等の調達

第4 警察情報システムのライフサイクル

1 警察情報システムに係る文書等の整備

2 警察情報システムのライフサイクルの各段階における対策

3 警察情報システムの業務継続計画の整備・整合的運用の確保

第5 警察情報システムの構成要素

1 端末、サーバ等

2 電子メール、ウェブ等

3 電気通信回線

4 警察情報システムの基盤を管理又は制御するソフトウェア

5 アプリケーション・コンテンツ

第6 警察情報システムのセキュリティ要件

1 警察情報システムのセキュリティ機能

2 情報セキュリティの脅威への対策

3 ゼロトラストアーキテクチャ

第7 警察情報システムの利用

1 警察情報システムの利用

2 ソーシャルメディアサービスによる情報発信

3 テレワーク及びモバイル勤務

第8 例外措置

1 例外措置手続

2 例外措置の運用

別記1 契約の相手方に遵守させるべき事項の例

別記2 機器等の調達時に仕様書、契約書等に記載すべき事項の例

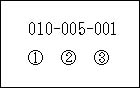

別表 外部記録媒体の管理番号

様式第1号 ソフトウェア等利用申請書

様式第2号 デジタル機器管理簿

様式第3号 モバイル端末等持出簿

様式第4号 公用携帯電話機管理簿

様式第5号 外部記録媒体等点検簿

様式第6号 外部記録媒体管理簿

様式第7号 外部記録媒体・デジタル機器使用・持出簿

様式第8号 通信機械室鍵管理簿

様式第9号 例外措置適用申請書

別紙

福島県警察情報セキュリティ対策基準に係る細目

第1 用語の定義

福島県警察情報セキュリティに関する訓令(平成30年県本部訓令第1号)、福島県警察情報セキュリティに係る対策基準の制定について(令和6年3月18日付け達(情、務、生企、地企、刑総、交企、公)第153号。以下「対策基準」という。)に定めるもののほか、この通達において、次の各号に掲げる用語の意義は、それぞれ当該各号に定めるところによる。

(1) 暗号鍵

ファイルや通信などのデータの暗号化及び復号に使用する秘密情報をいう。

(2) 共通鍵

暗号化と復号に同一の秘密情報を用いる暗号方式に使用される秘密情報をいう。

(3) 閉域網

インターネットに接続せず、限られた利用者や地点の間のみを接続する広域通信ネットワークをいう。

(4) ホワイトリスト

問題のない安全なソフトウェアだけをリストアップし、それ以外を遮断するセキュリティの方式をいう。

(5) ソースコード

プログラムを作成するためにプログラミング言語を用いて記述したものをいう。

(6) セキュリティパッチ

ソフトウェアの保安上の弱点を修正するためのプログラムをいう。

(7) 設計レビュー

システム設計担当者が、システム設計の段階で、システム設計書等の成果物に対して、他の者から設計確認を受けることをいう。

(8) ソースコードレビュー

システム開発担当者が作成したソースコードを他のシステム開発担当者などに閲読してもらい、そのソースコードに誤りがないことなどの確認を受けることをいう。

第2 管理対象情報の取扱い

1 管理対象情報の取扱い

(1) 管理対象情報の分類及び取扱制限の決定及び明示

ア 対策基準第3の1(2)エにおける管理対象情報の機密性の分類及び取扱制限の明示を必要としないものについて、次の(ア)から(オ)までのとおり定める。

(ア) 特定秘密、重要経済安保情報及び秘密文書に関する規程に基づき、特定秘密、重要経済安保情報及び秘密文書である旨が表示されているもの

(イ) 「捜査資料の管理の徹底について(通達)」(令和2年3月26日付け警察庁丙刑企発第28号ほか)の1に定義されている「捜査資料」及び証拠物件

(ウ) 個別の法令又は規程等により様式等の定めがあり、その取扱いが明らかであるもの

(エ) 上記(イ)及び(ウ)に掲げるもののほか、管理対象情報の機密性の分類及び取扱制限を明示することが不適当なものとして、運用管理者が認めたもの

(オ) 広報資料、ウェブサイト掲載資料その他の公開する情報であって、その取扱いが明らかであるもの

イ 上記アに掲げる管理対象情報の機密性の分類及び取扱制限を明示する必要がないものであっても、当該管理対象情報の機密性の分類及び取扱制限に応じて、ファイル名や当該ファイルを添付したメールの件名、本文中に取扱上の留意事項を記載するなどの方法により、当該管理対象情報が提供先においても適切に取り扱われるよう努めること。

(2) 管理対象情報の利用及び保存

対策基準第3の1(3)ウに基づき、警察庁舎外に設置されている機器に要機密情報を保存する必要がある場合には、事件主管課長が情報セキュリティ管理者、情報セキュリティ責任者及びシステムセキュリティ責任者と協議して別に定めるところにより、当該機器に保存することができるものとする。

(3) 管理対象情報の運搬及び送信

ア 対策基準第3の1(5)イにおける要保護情報が記録又は記載された記録媒体の警察庁舎外への運搬を第三者へ依頼する場合の措置については、次の(ア)及び(イ)のとおり定める。

(ア) 要保護情報が記録又は記載された記録媒体の警察庁舎外への運搬を第三者へ依頼する場合には、必要に応じて受領印が必要となる書留郵便や、専用車両による配達サービス、配達状況の追跡が可能なサービス等の手段により運搬すること。

(イ) 要安定情報を運搬するときは、運搬中の滅失、紛失等を防止するため、必要に応じて、同一の情報を異なる経路手段で運搬するなど適切な措置を講じること。

イ 対策基準第3の1(5)ウにおける要機密情報を警察庁舎外に持ち出す場合については、次の(ア)及び(イ)の事項を遵守すること。

(ア) 機密性2(中)情報を持ち出す場合は、その旨を運用責任者に報告(口頭による報告を含む。)すること。

(イ) 機密性3(高)情報を持ち出す場合は、当該機密性3(高)情報を識別できる事項(文書記号、管理番号、件名等)、提供日又は持ち出し期間及び目的を記録した上で、運用管理者の許可を得ること。

なお、職員(運用管理者以上の職位の者を除く。)が職務上緊急に機密性3(高)情報を提供又は持ち出す必要があって運用管理者が不在の場合には、運用管理補助者の許可を受けること。

(4) 管理対象情報の消去

対策基準第3の1(6)イにおける端末やサーバ等をリース契約で調達する場合の、契約終了に伴う返却時の情報の抹消方法及び履行状況の確認手段については、次のア及びイの事項を例とする対策を講ずること。

ア リース契約の仕様書に記載し、契約内容にも含める。

イ リース契約終了に伴う情報の抹消について、役務提供契約を別途締結する。

(5) 管理対象情報のバックアップ

対策基準第3の1(7)イにおけるバックアップの保存場所については、災害や情報セキュリティインシデント等の危機的事象により生ずる業務上の支障を考慮し、適切な保存場所を選定すること。要保全情報又は要安定情報である電磁的記録のバックアップについては、必要に応じ、バックアップ取得元の警察情報システム等と同時に破壊されない保存場所を選定すること。

(6) 機器の改造許可の手続

(7) 機器の管理

対策基準第6の1(1)ア(ア)の規定に基づき、機器の管理について、次のア及びイのとおり定める。

ア 交番及び駐在所(以下「交番等」という。)の端末装置の管理

(ア) 交番等勤務員は、外部活動等のために一時的に交番又は駐在所を不在にする場合には、個人の卓上に配置された端末装置を施錠設備のあるキャビネット等に保管し施錠すること。

(イ) 交番等勤務員は、交番又は駐在所を長期間(1週間以上)不在にする場合には、端末装置を署又は署分庁舎において保管すること。

イ デジタル機器の管理

(ア) 運用責任者は、デジタル機器を管理するときは、デジタル機器の管理名称、機種名、製造番号等、デジタル機器用外部記録媒体の種類及び容量等を記載したデジタル機器管理簿(様式第2号)を作成し、デジタル機器の増減があったときはその都度、増減がない場合であっても年1回以上、運用管理者の確認を受けること。

(イ) 職員は、デジタル機器とデジタル機器用外部記録媒体を一体で管理すること。また、デジタル機器の予備の外部記録媒体は原則保有してはならない。

(ウ) 職員は、デジタル機器に管理名称を記載したラベルを貼り付けること。

(エ) 交番等におけるデジタル機器は、それぞれ交番又は駐在所を保管場所とすることができる。

なお、この場合にもデジタル機器管理簿は、警察署又は分庁舎に置くこと。

2 管理対象情報を取り扱う区域の管理

(1) 区域の分類

対策基準第3の2(1)における各区域の特性に応じた対策を行うため、区域の分類を表1のとおり定める。

表1 区域の分類

クラス3 | 情報セキュリティを確保するための対策を実施する必要がある区域(要管理対策区域)のうち、警察情報システムに係る機械室であり、室ごとの区域 |

クラス2 | クラス3以外の要管理対策区域であり、執務室等、職員以外の者の立入りを制限する必要がある所属ごとの区域 |

クラス1 | クラス3、クラス2以外の要管理対策区域であり、各庁舎における職員が共用する廊下等の一の区域 |

クラス0 | 各庁舎の敷地内であり、職員以外の者が自由に立ち入ることのできる要管理対策区域外の一の区域 |

(2) 区域における対策の基準等

区域情報セキュリティ管理者の指名の方法及び対策の基準について、次のアからウまでのとおり定める。

ア クラス3

区域情報セキュリティ管理者に、当該機械室を管理する所属の長を指名し、次の(ア)から(カ)までに掲げる対策を講ずること。

(ア) 常時施錠するとともに、システムセキュリティ維持管理者からの申請を基に立ち入ることができる者の名簿を整備すること。名簿に記載された者以外の者が立ち入る必要があるときは、区域情報セキュリティ管理者の許可を得ること。

(イ) クラス3の区域への立入りを許可されていない者が立ち入らないように、立ち入る者が許可された者か否かを確認できるような措置を講ずること。

(ウ) 当該区域に立ち入る者の氏名とその入退室の時刻を記録すること。当該記録は、可能な限り電磁的に記録すること。

(エ) 電子計算機の画面、システムドキュメント及び入出力資料をその区域の外から視認することができない構造とすること。

(オ) 職員以外の者が立ち入っている間は、職員の立会いや監視カメラ等により監視するなどの措置を講ずること。

(カ) 区域情報セキュリティ管理者が許可した場合を除き、電子計算機及び外部記録媒体を持ち込まないこと。

イ クラス2

区域情報セキュリティ管理者に、各所属の長を指名し、次の(ア)から(オ)までに掲げる対策を講ずること。

(ア) 下位区域との境界を施錠可能な扉等によって仕切ること。

(イ) 無人となるときは施錠すること。

(ウ) クラス2の区域へ立入りを許可されていない者が容易に立ち入らないように、立ち入る者が許可された者か否かを確認できるような措置を講ずること。

(エ) 当該区域内に設置された電子計算機の画面の不正な視認や、機器等の持込みによる不正な撮影及び録音がされないよう必要に応じ措置を講ずること。

(オ) クラス0に分類される区域と接するときは、当該境界において下記ウに定める対策を講ずること。ただし、合同庁舎等において、他の機関が下記ウと同等以上の対策を講じているときは、この限りでない。

ウ クラス1

区域情報セキュリティ管理者に、当該庁舎の庁舎管理に関する事務を処理する者を指名し、次の(ア)から(エ)までに掲げる対策を講ずること。

(ア) 職員以外の者が不正に立ち入ることがないよう壁、施錠可能な扉、パーティション等で囲むことで、クラス0と明確に区分するなどの対策を講ずること。

(イ) 出入口が無人になるなどにより立入りの確認ができない時間帯がある場合には、確認ができない時間帯に施錠するなどの措置を講ずること。

(ウ) 職員以外の者を立ち入らせるときは、その者の氏名、所属、訪問目的及び訪問相手を確認すること。ただし、継続的に立入りを許可された者にあっては、この限りでない。

(エ) 職員以外の者を立ち入らせるときは、職員とは種別の異なるカードを身に付けさせるなどして、職員とそれ以外の者を視覚上区別できるようにすること。

(3) 区域ごとの対策の決定

対策基準第3の2(2)イにおける情報セキュリティの確保のための管理対策については、各区域の周辺環境や当該区域で行う業務の内容、取り扱う情報等を勘案し、上記(2)に定める対策のみでは安全性が確保できない場合は、当該区域において実施する個別の対策を決定することとする。

(4) 区域における対策の実施

対策基準第3の2(3)における管理する区域に対して定めた対策については、関係する他の区域情報セキュリティ管理者、情報セキュリティ管理者等と連携し、上記(2)及び(3)において定めた対策を実施すること。

なお、情報セキュリティ管理者が、上記(2)の基準による運用を困難と認めたときは、当該基準によらない区域を設けることができる。このとき、情報セキュリティ管理者は、上記(2)の規定を参考として、関係する他の情報セキュリティ管理者等と連携の上、可能な限り情報セキュリティの確保のための管理対策を講ずること。

(5) 署等における情報セキュリティ管理対策

署及び署分庁舎については、上記2(1)の基準の適用が困難なため、区域の分類は行わないこととし、可能な限り次のアからウまでに定める管理対策を講ずるものとする。

ア 廊下等の共用の区域

職員以外の者が不正に立ち入ることがないよう対策を講ずること。

イ 執務室、会議室などの区域

施錠可能な執務室、会議室などが無人となるときは、施錠すること。また、職員以外の者を立ち入らせるときは、当該区域内に設置された電子計算機の画面を不正に視認されないよう必要に応じ措置を執ること。

ウ 通信機械室の区域

通信機械室に警察情報システムが設置されている場合であって、職員以外の者が当該区域に立ち入る必要があるときは、その者の氏名及びその入退室の時刻を記録すること。また、職員以外の者が立ち入っている間は、職員が立ち会うとともに、フィーチャーフォン、スマートフォンその他の電磁的記録を可能とする機器及び媒体を持ち込ませないこと。

第3 外部委託

1 業務委託

(1) 業務委託に係る運用規定

ア 対策基準第4の1(1)アにおける委託先への提供を認める情報について、次の(ア)及び(イ)のとおり定める。

(ア) 委託する業務に関係する情報であること。

(イ) 必要最低限の情報であること。

イ 対策基準第4の1(1)アにおける委託する業務の範囲について、次の(ア)及び(イ)のとおり定める。ただし、情報セキュリティ管理者が、契約に基づき委託先に求める情報セキュリティ対策により、情報セキュリティリスクが十分に軽減されると判断する場合は、この限りでない。

(ア) 警察が保有する個人情報へのアクセス等が行われる可能性のある業務及び警察情報システムの運用の委託を禁止すること。

(イ) 機密性3(高)情報へのアクセス等が行われる可能性のある業務及び警察情報システムの運用の委託を禁止すること。

ウ 対策基準第4の1(1)イにおける委託先の選定基準について、次の(ア)から(ウ)までのとおり定める。

(ア) 委託先が警察情報セキュリティポリシーに定める情報セキュリティ対策を遵守し得るものであること。

(イ) 警察情報セキュリティポリシーに定める情報セキュリティ管理体制と同等の体制を整備していること。

(ウ) 警察情報セキュリティポリシーに定める情報セキュリティ対策と同等の情報セキュリティ対策の教養を委託先の事業従事者に対して実施していること。

(2) 業務委託の各段階における対策

ア 業務委託実施前の対策

(ア) 委託先の選定条件を含む仕様の策定

システムセキュリティ責任者又は運用管理者は、対策基準第4の1(2)ア(イ)における委託先の選定条件を含む仕様の策定において、次のaからeまでに掲げる情報セキュリティ対策の実施を選定条件とし、仕様にも含めること。また、委託する業務において取り扱う管理対象情報の分類等を勘案し、必要に応じて次のf及びgに掲げる事項を仕様に含めること。

a 委託先に提供する管理対象情報の委託先における目的外利用の禁止

b 委託先(再委託先を含む。)における情報セキュリティ対策の実施内容及び管理体制

c 情報セキュリティインシデントへの対処方法

d 情報セキュリティ対策その他の契約の履行状況の確認方法

e 情報セキュリティ対策の履行が不十分な場合の対処方法

f 情報セキュリティ監査の受入れ

g サービスレベルの保証

(イ) 仕様に基づく委託先の選定

システムセキュリティ責任者又は運用管理者は、対策基準第4の1(2)ア(ウ)における仕様に基づく委託先の選定において、委託先がその役務内容を一部再委託する場合には、再委託されることにより生ずる脅威に対して情報セキュリティが十分に確保されるよう次のa及びbに掲げる事項を委託先に求めること。また、委託判断基準及び委託先の選定基準に従って再委託の承認の可否を判断すること。

a 再委託先における情報セキュリティ対策の実施

b 再委託先の情報セキュリティ対策の実施状況の把握

(ウ) 管理対象情報の取扱い

システムセキュリティ責任者又は運用管理者は、対策基準第4の1(2)ア(エ)の契約の締結に当たり、委託先との情報の受渡し方法や、委託業務終了時の情報の廃棄方法等を含む情報の取扱手順について委託先と合意し、定められた手順により情報を取り扱うこと。

(エ) 情報セキュリティ対策の履行状況確認

システムセキュリティ管理者又は運用管理者は、対策基準第4の1(2)ア(エ)の契約の締結に当たり、次のa及びbに掲げる事項を含む委託先における情報セキュリティ対策の遵守方法、情報セキュリティ管理体制等に関する確認書を提出させること。

なお、確認書にあっては、別記1に示す情報セキュリティ対策履行状況確認書を参考とし、変更があった場合は、速やかに再提出させること。

a 委託する業務に携わる者の特定

b 委託する業務に携わる者が実施する具体的な情報セキュリティ対策の内容

イ 業務委託実施期間中の対策

システムセキュリティ責任者又は運用管理者は、対策基準第4の1(2)イ(ア)における管理対象情報の適正な取扱いのための情報セキュリティ対策について、委託業務における管理対象情報の適正な取扱いを委託先に担保させるため、次の(ア)から(ク)までに掲げる内容を含む情報セキュリティ対策を委託先との契約に含めた上で、委託期間を通じて、管理対象情報の分類等に応じた実施を求めること。また、別記1に掲げる内容を参考として、守秘義務の担保、再委託管理、業務管理等に係る事項についても契約に含め実施を求めること。

(ア) 情報セキュリティインシデント等への対処能力の確立・維持

(イ) 情報にアクセスする主体の識別とアクセスの制御

(ウ) ログの取得・監視

(エ) 情報を取り扱う機器等の物理的保護

(オ) 情報を取り扱う要員への周知と統制

(カ) 情報セキュリティの脅威に対処するための資産管理・リスク評価

(キ) 委託先が取り扱う情報及び当該情報を取り扱う情報システムの完全性の保護

(ク) 情報セキュリティ対策の検証・評価・見直し

(3) 警察情報システムに関する業務委託

ア 警察情報システムに関する業務委託における共通的対策

対策基準第4の1(3)アにおける委託先の選定条件については、次の(ア)及び(イ)に掲げる事項を含めること。

(ア) 委託業務の実施に当たり、委託先事業者若しくはその従業員、再委託先、又はその他の者による意図しない変更が加えられないための管理体制

(イ) 委託先の資本関係・役員等の情報、委託事業の実施場所、委託事業従事者の所属・専門性(情報セキュリティに係る資格・研修実績等)・実績及び国籍に関する情報提供

イ 警察情報システムの構築を業務委託する場合の対策

(ア) 対策基準第4の1(3)イ(イ)の警察情報セキュリティの観点に基づく試験について、次のaからcまでに掲げる対策を含めること。

a ソフトウェアの作成及び試験を行う警察情報システムについては、情報セキュリティの観点から運用中の警察情報システムに悪影響が及ばないように、運用中の警察情報システムと分離すること。

b 必要な試験がある場合には、試験項目及び試験方法を定め、これに基づいて試験を実施すること。

c 実施した試験の実施記録を保存すること。

(イ) 対策基準第4の1(3)イ(ウ)における警察情報システムの開発工程における情報セキュリティ対策について、次のaからdまでに掲げる対策を含めること。

a ソースコードが不正に変更されることを防ぐために、次の(a)から(c)までに掲げる事項を含むソースコードの管理を適切に行うこと。

(a) ソースコードの変更管理

(b) ソースコードの閲覧制限のためのアクセス制御

(c) ソースコードの滅失、き損等に備えたバックアップの取得

b 警察情報システムに関連するぜい弱性についての対策要件として定めたセキュリティ実装方針に従うこと。

c セキュリティ機能が適切に実装されていること及びセキュリティ実装方針に従った実装が行われていることを確認するために、設計レビュー及びソースコードレビューを実施すること。

d コーディングに関する規定を整備すること。

ウ 警察情報システムの運用・保守を業務委託する場合の対策

対策基準第4の1(3)ウ(ア)における警察情報システムに実装されたセキュリティ機能が適切に運用されるための要件について、次の(ア)から(エ)までに掲げる要件を含めること。

(ア) 警察情報システムの運用環境に課せられるべき条件の整備

(イ) 警察情報システムのセキュリティ監視を行う場合の監視手順や連絡方法

(ウ) 警察情報システムの保守における情報セキュリティ対策

(エ) 運用中の警察情報システムにぜい弱性が存在することが判明した場合の情報セキュリティ対策

エ 警察向けに情報システムの一部の機能を提供するサービスを利用する場合の対策

(ア) 対策基準第4の1(3)エ(ア)における業務委託サービス特有の選定条件について、次のa及びbのとおり定める。

a 業務委託サービスの中断や終了時に円滑に業務を移行するための対策として、次の(a)及び(b)の事項を例とする情報セキュリティ対策を実施することを委託先の選定条件に加えること。

(a) 取り扱う管理対象情報の可用性の分類に応じた、業務委託サービス中断時の復旧要件

(b) 取り扱う管理対象情報の可用性の分類に応じた、業務委託サービス終了又は変更の際の事前告知の方法・期限及びデータ移行方法

b 業務委託サービスの利用を通じて取り扱う管理対象情報に対して国内法以外の法令及び規制が適用されるリスクを評価して委託先を選定し、必要に応じて管理対象情報が取り扱われる場所及び契約に定める準拠法・裁判管轄を委託先の選定条件に加えること。

(イ) 対策基準第4の1(3)エ(イ)における業務委託サービスに係るセキュリティ要件について、取り扱う管理対象情報の分類及び取扱制限に応じてセキュリティ要件を定め、業務委託サービスを選定すること。また、業務委託サービスのセキュリティ要件としてセキュリティに係る国際規格等と同等以上の水準を求めること。

(ウ) 対策基準第4の1(3)エ(ウ)における委託先の信頼性の判断について、委託先が業務委託サービス利用者に提供可能な第三者による監査報告書の内容、各種の認定・認証制度の適用状況等から、委託先の信頼性が十分であることを総合的・客観的に評価し判断すること。

2 クラウドサービスの利用

(1) 要機密情報を取り扱う場合

ア クラウドサービスの利用に係る運用規定

(ア) 対策基準第4の2(1)ア(ア)におけるクラウドサービス利用判断基準について、次のa及びbのとおり定める。

a クラウドサービス利用判断基準は、上記1(1)ア及びイで定める委託判断基準と同等の基準とする。また、事業者等が不特定多数の利用者に対して提供する、画一的な約款や規約等への同意のみで利用可能となるクラウドサービス(以下「約款や規約等によるクラウドサービス」という。)については、下記イ(イ)及び(ウ)に定める場合を除き利用を禁止する。

b システムセキュリティ責任者及び運用管理者は、クラウドサービスの利用に当たっては、必要に応じて次の(a)から(d)までに掲げる事項を踏まえクラウドサービスの利用を判断すること。

(a) クラウドサービス利用者がクラウドサービスを利用する際の接続方法(テレワーク等により、外部回線から直接クラウドサービスにアクセスすることの可否等)

(b) クラウドサービス特有の脅威を踏まえて、クラウドサービスを利用して行うことが可能な業務や利用不可とする業務

(c) クラウドサービスで取り扱う情報の分類、取扱制限等に応じた、情報の保存を許可(又は禁止)する国・地域

(d) クラウドサービス特有の脅威やクラウドサービスを利用して行う業務の特性等を踏まえて、ISMAPのみを許容又はISMAP-LIUも含めて許容

(イ) 対策基準第4の2(1)ア(イ)におけるクラウドサービスの選定基準について、次のa及びbのとおり定める。

a 上記1(1)ウで定める委託先の選定基準と同等の基準とする。

b ISMAPクラウドサービスリスト又はISMAP-LIUクラウドサービスリストから選定すること。

イ クラウドサービスの利用に係る手続

(ア) 対策基準第4の2(1)ア(ウ)における利用手続について、警察情報システム又はその一部として調達・導入されるクラウドサービスについてはシステムセキュリティ責任者が、その他の利用者自身の登録のみで利用可能なクラウドサービスについては運用管理者が、利用しようとするサービスの約款その他の提供条件等から、利用のリスクが許容できることを確認した上で、次のaからoまでに掲げる事項を明らかにして対策基準第4の2(1)エ(エ)で定める承認権限者に申請を行うこと。この場合において、警察情報システム上でクラウドサービスを利用する場合には、運用管理者は事前にシステムセキュリティ責任者と協議の上、申請を行うこと。

なお、申請内容に変更が生じた場合には、速やかに承認権限者に連絡すること。

a ISMAP等クラウドサービスリストの登録番号

b クラウドサービスの名称(必要に応じて機能名までを含む。)

c クラウドサービスリストの種類(ISMAP又はISMAP-LIU)

d クラウドサービス提供者の名称

e 利用目的(業務内容)

f 利用可能な警察情報システムの範囲

g 取り扱う管理対象情報の分類

h クラウドサービスの利用規約(契約)内容

i 取得するアカウント(クラウドサービス利用者、管理者及びその他)及び主体認証情報

j 接続方法(外部回線から直接クラウドサービスに接続することの可否)

k 利用期間

l 利用申請者(所属・氏名)

m クラウドサービス利用者の範囲

n 選定時の確認結果

o 利用において講ずべき対策

(イ) 上記(ア)の規定にかかわらず、次のaからcまでに掲げる場合は、それぞれで定める手続によりクラウドサービスを利用することができる。

a 犯罪捜査において約款や規約等によるクラウドサービスを利用する特段の必要がある場合は、当該事務を所掌する警察庁の所属の長が警察庁情報セキュリティ管理者と協議して別に定めるところにより、利用することができる。

b 情報技術の解析において約款や規約等によるクラウドサービスを利用しようとする場合は、次の(a)から(d)までに掲げる事項を満たす場合に限り、利用することができる。

(a) 取り扱う管理対象情報は、必要最小限とすること。

(b) 不要となったアカウント、アプリケーション及び情報は速やかに削除すること。

(c) 不審なサービス及びアプリケーションを調査する際には、調査実施前及び実施後に資機材の初期化を実施すること。

(d) アカウントの登録には、ドメイン名に「go.jp」を含むメールアドレス及び個人所有のメールアドレスを使用しないこと。

c 電気等の契約において約款や規約等によるクラウドサービスを利用しようとする場合は、次の(a)及び(b)に掲げる用途に限り、運用管理者に上記(ア)に掲げる内容の届出を行うことにより利用することができる。

(a) 当該サービスを提供する事業者自身が保有する情報を閲覧等すること。

(b) 当該サービスを利用して、当該事業者に対して情報を送信すること。

(ウ) その他

検索サービス等によりインターネット上に掲出された情報を閲覧する場合で、取り扱う管理対象情報がアカウントの登録に必要な情報又は当該アカウントに限定される場合は、運用管理者の許可のみで利用できるものとする。ただし、検索する情報が当該クラウドサービスの提供側において収集、分析され関心事項が把握される可能性があることに留意すること。

ウ クラウドサービス利用状況等の管理

利用申請の承認権限者は、対策基準第4の2(1)ア(エ)におけるクラウドサービス管理者の指名とクラウドサービスの利用状況の管理について、次の(ア)及び(イ)に掲げる事項を管理すること。

(ア) 申請ごとにクラウドサービス管理者を指名すること。

(イ) 利用承認したクラウドサービスは、その内容を遅滞なく記録するよう運用ルールを定め、常に最新のクラウドサービスの利用状況を把握できるようにし、必要に応じて自組織内で共有すること。

エ クラウドサービスの選定に係る要件

システムセキュリティ責任者又は運用管理者は、対策基準第4の2(1)イ(イ)におけるセキュリティ要件について、次の(ア)から(ウ)までに掲げる事項を含めること。

(ア) ISMAP管理基準の管理策基準が求める対策と同等以上の水準

(イ) 業務に特有のリスクを踏まえ、クラウドサービスで取り扱う情報が保存される国・地域及び廃棄の方法、クラウドサービスに求めるサービスレベル等

(ウ) ISMAP等クラウドサービスリストの詳細情報等を用いて、セキュリティ要件を満たしていることの確認

オ クラウドサービスの利用承認

対策基準第4の2(1)エ(イ)における利用申請の審査については、上記エに規定のクラウドサービスの選定に係る要件のほか、クラウドサービス提供者が、業務に特有のリスクを踏まえたクラウドサービス提供者の選定条件を満たしていることを審査し、利用の可否を決定すること。

カ クラウドサービスの利用

(ア) クラウドサービスの利用に係る運用規定の整備

対策基準第4の2(1)オ(ア)におけるクラウドサービスの利用に係る情報セキュリティ対策の基本方針は、次のaからcまでのとおりとする。

a 対策基準第4の2(1)オ(ア)aにおけるクラウドサービスを利用して警察情報システムを導入・構築する際の情報セキュリティ対策の基本方針は表2のとおりとする。

表2 クラウドサービスを利用して警察情報システムを導入・構築する際の情報セキュリティ対策の基本方針

基本方針名 | 対策 |

アクセス制御に係る基本方針 | ・ クラウドサービスを利用する際にクラウドサービス提供者が付与又はクラウドサービス利用者が登録する識別コードの作成から廃棄に至るまでのライフサイクルにおける管理 ・ クラウドサービスを利用する際に使用するネットワークに対するサービスごとのアクセス制御 ・ クラウドサービスを利用する警察情報システムの管理者権限を保有するクラウドサービス利用者に対する強固な認証技術の利用 ・ クラウドサービス提供者が提供する主体認証情報の管理機能が要求事項を満たすことの確認及び要求事項を満たすための措置の実施 ・ クラウドサービス上に保存する管理対象情報やクラウドサービスの機能に対してアクセス制御できることの確認及び適切なアクセス制御の実施 ・ クラウドサービス利用者によるクラウドサービスに多大な影響を与える操作の特定と誤操作の抑制 ・ クラウドサービス上で構成される仮想マシンに対する適切なセキュリティ対策の実施 ・ インターネット等の外部回線から内部ネットワークを経由せずにクラウドサービス上に構築した警察情報システムにログインすることの要否の判断と認める場合の適切な情報セキュリティ対策の実施 ・ クラウドサービスが正しく利用されていることの検証及び不正侵入、不正操作等がなされていないことの検証を行うための必要なログの管理 |

暗号化に係る基本方針 | ・ クラウドサービス内及び通信経路全般における暗号化の確認及び適切な実施 ・ 警察情報システムで利用する暗号化方式の遵守度合いに係る法令や規則の確認 |

開発時のセキュリティ対策に係る基本方針 | ・ クラウドサービスを利用する場合のクラウドサービス提供者へのセキュリティを保つための開発手順等の情報の要求とその活用 ・ クラウドサービス上に他ベンダが提供するソフトウェア等を導入する場合のそのソフトウェアのクラウドサービス上におけるライセンス規定 |

設計・設定時の誤り防止に係る基本方針 | ・ クラウドサービスを利用する際のクラウドサービス提供者への設計、設定、構築等における知見等の情報の要求とその活用 ・ クラウドサービスを利用する際の設定の誤りを見いだすための対策 ・ クラウドサービス上に構成された警察情報システムのネットワーク設計におけるセキュリティ要件の異なるネットワーク間の通信の監視 ・ 利用するクラウドサービス上の警察情報システムが利用するデータ容量や稼働性能についての監視と将来の予測 ・ 利用するクラウドサービス上で要安定情報を取り扱う場合の可用性を考慮した設計 ・ クラウドサービス内における時刻同期の方法の確認 |

b 対策基準第4の2(1)オ(ア)bにおけるクラウドサービスを利用して警察情報システムを運用・保守する際の情報セキュリティ対策の基本方針は表3のとおりとする。

表3 クラウドサービスを利用して警察情報システムを運用・保守する際の情報セキュリティ対策の基本方針

基本方針名 | 対策 |

利用に係る基本方針 | ・ 責任分界点を意識したクラウドサービスの利用 ・ 利用承認を受けていないクラウドサービスの利用禁止 ・ クラウドサービス提供者に対する定期的なサービスの提供状態の確認 ・ 利用するクラウドサービスに係る情報セキュリティインシデント発生時の連絡体制 |

教養に係る基本方針 | ・ クラウドサービス利用のための規定及び手順について ・ クラウドサービス利用に係る情報セキュリティリスクとリスク対応について ・ クラウドサービス利用に関する適用法令や関連する規制等について |

クラウドサービスで取り扱う資産の管理に係る基本方針 | ・ クラウドサービス上で利用するIT資産の適切な管理 ・ クラウドサービス上に保存する管理対象情報に対する適切な分類・取扱制限の明示 ・ クラウドサービスの機能に対するぜい弱性対策について、クラウドサービス利用者の責任範囲の明確化と対策の実施 |

アクセス制御に係る基本方針 | ・ 管理者権限をクラウドサービス利用者に割り当てる場合のアクセス管理と操作の確実な記録 ・ クラウドサービス利用者に割り当てたアクセス権限に対する定期的な確認による見直し ・ クラウドサービスのリソース設定を変更するユーティリティプログラムを使用する場合の機能の確認と利用者の制限 ・ 利用するクラウドサービスの不正利用の監視 |

暗号化に係る基本方針 | ・ 暗号化に用いる鍵の管理者と鍵の保管場所等の鍵管理機能 ・ 鍵管理機能をクラウドサービス提供者が提供する場合の鍵管理手順と鍵の種類の情報の要求とリスク評価 ・ 鍵管理機能をクラウドサービス提供者が提供する場合の鍵の生成から廃棄に至るまでのライフサイクルにおける情報の要求とリスク評価 |

通信の制御に係る基本方針 | ・ 利用するクラウドサービスのネットワーク基盤が他のネットワークと分離されていることの確認 |

設計・設定時の誤りの防止に係る基本方針 | ・ クラウドサービスの設定を変更する場合の設定の誤りを防止するための対策 ・ クラウドサービス利用者が行う可能性のある重要操作の手順書の作成と監督者の指導の下での実施 |

警察情報システムの事業継続に係る基本方針 | ・ 不測の事態に対してサービスの復旧を行うために必要なバックアップの確実な実施又はクラウドサービス提供者が提供する機能を利用する場合は、その実施の確認 ・ 要安定情報をクラウドサービスで取り扱う場合の十分な可用性の担保、復旧に係る手順の策定と定期的な訓練の実施 ・ クラウドサービス提供者からの仕様内容の変更通知に関する内容確認と復旧手順の確認 ・ クラウドサービスで利用しているデータ容量、性能等の監視 |

c 対策基準第4の2(1)オ(ア)cにおけるクラウドサービスを利用した警察情報システムを更改・廃棄する際の情報セキュリティ対策の基本方針は、表4のとおりとする。

表4 クラウドサービスを利用した警察情報システムを更改・廃棄する際の情報セキュリティ対策の基本方針

基本方針名 | 対策 |

クラウドサービス利用終了手順に係る基本方針 | ・ クラウドサービスの利用を終了する場合の移行計画書又は終了計画書の作成 ・ 移行計画書又は終了計画書のクラウドサービス利用者への事前通知 |

管理対象情報の廃棄に係る基本方針 | ・ 管理対象情報の廃棄方法 ・ 暗号化消去が実施できない場合の基盤となる物理機器の廃棄方法 |

アカウントの廃棄に係る基本方針 | ・ 作成されたクラウドサービス利用者アカウントの削除 ・ 利用したクラウドサービスにおける管理者アカウントの削除又は返却と再利用の確認 ・ クラウドサービス利用者アカウント以外の特殊なアカウントの削除と関連情報の廃棄 |

(イ) クラウドサービスの利用に係るセキュリティ要件の策定

対策基準の第4の2(1)オ(イ)におけるクラウドサービスの利用に係るセキュリティ要件等は、表5のとおりとする。

表5 クラウドサービスの利用に係るセキュリティ要件

機能要件名等 | 対策 |

クラウドサービス利用に係る内容の確認項目 | ・ クラウドサービス提供者が提供する主体認証情報の管理機能が自組織の要求事項を満たすこと。 ・ クラウドサービス上に保存する管理対象情報やクラウドサービスの機能に対してアクセス制御できること。 ・ クラウドサービス利用者によるクラウドサービスに多大な影響を与える操作の特定 ・ クラウドサービス内及び通信経路全般における暗号化 ・ クラウドサービス上に他ベンダが提供するソフトウェア等を導入する場合のそのソフトウェアのクラウドサービス上におけるライセンス規定 ・ クラウドサービスのリソース設定を変更するユーティリティプログラムを使用する場合の機能 ・ 鍵管理機能をクラウドサービス提供者が提供する場合の鍵管理手順と鍵の種類の情報の要求とリスク評価 ・ 鍵管理機能をクラウドサービス提供者が提供する場合の鍵の生成から廃棄に至るまでのライフサイクルにおける情報の要求とリスク評価 ・ 利用するクラウドサービスのネットワーク基盤が他のネットワークと分離されていること。 ・ クラウドサービス提供者が提供するバックアップ機能を利用する場合、求める要求事項が満たされること。 |

クラウドサービス利用するアカウント管理に関するセキュリティ機能要件 | ・ クラウドサービス提供者が付与又はクラウドサービス利用者が登録する識別コードの作成から廃棄に至るまでのライフサイクルにおける管理 ・ クラウドサービスを利用する管理者権限を保有するクラウドサービス利用者に対する強固な認証技術 ・ クラウドサービス提供者が提供する主体認証情報の管理機能が要求事項を満たすための措置 |

アクセス制御に関するセキュリティ機能要件 | ・ クラウドサービス上に保存する管理対象情報やクラウドサービスの機能に対して適切なアクセス制御 ・ インターネット等の外部回線から内部ネットワークを経由せずにクラウドサービス上に構築した警察情報システムにログインすることを認める場合の適切なセキュリティ対策 |

権限管理に関するセキュリティ機能要件 | ・ クラウドサービス利用者によるクラウドサービスに多大な影響を与える誤操作の抑制 ・ クラウドサービスのリソース設定を変更するユーティリティプログラムを使用する場合の利用者の制限 |

ログ管理に関するセキュリティ機能要件 | ・ クラウドサービスが正しく利用されていることの検証及び不正侵入、不正操作等がなされていないことの検証を行うために必要なログの管理 |

暗号化に関するセキュリティ機能要件 | ・ クラウドサービス内及び通信経路全般における暗号化の適切な実施 ・ 警察情報システムで利用する暗号化方式の遵守度合いに係る法令や規則の確認 ・ 暗号化に用いる鍵の保管場所等の管理に関する要件 ・ クラウドサービスで利用する暗号鍵に関する生成から廃棄に至るまでのライフサイクルにおける適切な管理 |

設計・設定時の誤り防止に関するセキュリティ要件 | ・ クラウドサービス上で構成される仮想マシンに対する適切な情報セキュリティ対策 ・ クラウドサービス提供者へのセキュリティを保つための開発手順等の情報の要求とその活用 ・ クラウドサービス提供者への設計、設定、構築等における知見等の情報の要求とその活用 ・ クラウドサービスの設定の誤りを見いだすための対策 |

運用時の監視等の運用管理機能要件 | ・ クラウドサービス上に構成された警察情報システムのネットワーク設計におけるセキュリティ要件の異なるネットワーク間の通信の監視 ・ 利用するクラウドサービス上の警察情報システムが利用するデータ容量や稼働性能についての監視と将来の予測 ・ クラウドサービス内における時刻同期の方法 ・ 利用するクラウドサービスの不正利用の監視 |

可用性に関する機能要件 | ・ 利用するクラウドサービス上で要安定情報を取り扱う場合の可用性を考慮した設計 |

情報セキュリティインシデントが発生した際の復旧に関する対策要件 | ・ 不備の事態に対してサービスの復旧を行うために必要なバックアップの確実な実施 |

(ウ) クラウドサービスを利用した警察情報システムの導入・構築時の対策

a クラウドサービス管理者は、対策基準第4の2(1)オ(ウ)c(a)における情報セキュリティ水準の維持に関する手順について、次の(a)及び(b)の実施手順を整備すること。

(a) クラウドサービス利用のための責任分界点を意識したクラウドサービス利用手順

(b) クラウドサービス利用者が行う可能性のある重要操作の手順

b クラウドサービス管理者は、対策基準第4の2(1)オ(ウ)c(b)における情報セキュリティインシデントを認知した際の対処手順について、次の(a)から(c)までに掲げる事項を含む実施手順を整備すること。

(a) クラウドサービス提供者との責任分界点を意識した責任範囲の整理

(b) 利用するクラウドサービスのサービスごとの情報セキュリティインシデント対処に関する事項

(c) 利用するクラウドサービスに係る情報セキュリティインシデント発生時の連絡体制

c クラウドサービス管理者は、対策基準第4の2(1)オ(ウ)c(c)におけるクラウドサービスが停止又は利用できなくなった際の復旧手順について、要安定情報をクラウドサービスで取り扱う場合の十分な可用性を担保した復旧に係る手順を整備すること。

(エ) クラウドサービスを利用した警察情報システムの運用・保守時の対策

クラウドサービス管理者は、対策基準第4の2(1)オ(エ)aにおけるクラウドサービスに係る運用・保守の適切な実施について、次のaからcまでに掲げる情報セキュリティ対策を実施すること。

a クラウドサービス提供者に対する定期的なサービスの提供状態の確認

b クラウドサービス上で利用するIT資産の適切な管理

c クラウドサービスで利用するアカウント管理、アクセス制御、管理権限

(a) 管理者権限をクラウドサービス利用者に割り当てる場合のアクセス管理と操作の確実な記録

(b) クラウドサービス利用者に割り当てたアクセス権限に対する定期的な確認による見直し

d クラウドサービスで利用する機能に対するぜい弱性対策

e クラウドサービスを運用する際の設定変更に関する情報セキュリティ対策

(a) クラウドサービスのリソース設定を変更するユーティリティプログラムを使用する場合の利用者の制限

(b) クラウドサービスの設定を変更する場合の設定の誤りを防止するための対策

(c) クラウドサービス利用者が行う可能性のある重要操作に対する監督者の指導の下での実施

f 利用するクラウドサービスへの不正利用を検知することが可能な監視機能

(a) 利用するクラウドサービスの不正利用の監視

(b) クラウドサービスで利用しているデータ容量、性能等の監視

g クラウドサービスを運用する際の可用性に関する情報セキュリティ対策

(a) 不測の事態に対してサービスの復旧を行うために必要なバックアップの確実な実施

(b) 要安定情報をクラウドサービスで取り扱う場合の十分な可用性の担保、復旧に係る定期的な訓練の実施

(c) クラウドサービス提供者からの仕様内容の変更通知に関する内容確認と復旧手順の確認

h クラウドサービスで利用する暗号鍵に関する生成から廃棄に至るまでのライフサイクルにおける適切な管理の実施

(オ) クラウドサービスを利用した警察情報システムの更改・廃棄時の対策

クラウドサービス管理者は、対策基準第4の2(1)オ(オ)aにおけるクラウドサービスを利用した警察情報システムの更改・廃棄時の対策について、次のaからeまでに掲げる情報セキュリティ対策を実施すること。

a クラウドサービスで取り扱った管理対象情報の廃棄

b 暗号化消去が行えない場合の基盤となる物理機器の廃棄

c 作成されたクラウドサービス利用者アカウントの削除

d 利用したクラウドサービスにおける管理者アカウントの削除又は返却

e クラウドサービス利用者アカウント以外の特殊なアカウントの削除と関連情報の廃棄

(2) 要機密情報を取り扱わない場合

ア クラウドサービスを利用可能な業務の範囲

対策基準第4の2(2)ア(ア)における要機密情報を取り扱わない場合のクラウドサービスを利用可能な業務の範囲について、利用に当たって入力又は提供する情報が当該クラウドサービス提供側に収集、分析等され、警察業務の遂行に支障を及ぼすおそれがある業務には利用できないものとする。ただし、情報セキュリティ対策により、情報セキュリティリスクが十分に軽減される場合は、この限りでない。

イ クラウドサービスの利用に係る手続

対策基準第4の2(2)ア(イ)における要機密情報を取り扱わない場合のクラウドサービスの利用手続については、上記(1)イの要機密情報を取り扱う場合のクラウドサービスの利用手続に準じて、承認権限者に申請を行うこと。ただし、インターネット上に掲出された情報を閲覧する場合(アカウントの取得を必要としない場合に限る。)はこの限りでない。

ウ クラウドサービスの利用状況等の管理

対策基準第4の2(2)ア(ウ)における要機密情報を取り扱わない場合のクラウドサービスの利用状況等の管理については、上記(1)ウの要機密情報を取り扱う場合のクラウドサービスの利用状況等の管理に準じて管理すること。

エ クラウドサービスの利用に係る運用要領等の整備

対策基準第4の2(2)イ(エ)における要機密情報を取り扱わない場合のクラウドサービスの利用に係る運用要領等について、次の(ア)及び(イ)に掲げる事項を例に定めること。

(ア) サービス利用中の安全管理に係る規定

a 適切な主体認証、アクセス制御の管理の実施

b サービス機能の設定(例えば情報の公開範囲)に関する定期的な内容確認

c 情報の滅失、破壊等に備えたバックアップの取得

d 利用者への定期的な注意喚起(禁止されている要機密情報の取扱いの有無の確認等)

(イ) 情報セキュリティインシデント発生時の連絡体制

3 機器等の調達

(1) 機器等の調達に係る機器等の選定基準の整備

対策基準第4の3(1)における機器等の調達に係る機器等の選定基準に、サプライチェーン・リスクを低減するための要件として、次のアからウまでに掲げる事項を含めるほか、別記2に示す内容を参考に仕様書、契約書等を作成すること。

ア 調達した機器等に不正な変更が見つかったときに、必要に応じて追跡調査や立入検査等、自組織と調達先が連携して原因を調査・排除できる体制を整備していること。

イ 「IT調達に係る国等の物品等又は役務の調達方針及び調達手続に関する申合せ」(平成30年12月10日関係省庁申合せ)に基づき、サプライチェーン・リスクに対応する必要があると判断されるものについては、必要な措置を講ずること。

ウ 調達する機器等において、設計書の検査によるセキュリティ機能の適切な実装の確認、開発環境の管理体制の検査、ぜい弱性テスト等、第三者によるセキュリティ機能の客観的な評価を必要とする場合には、ISO/IEC 15408に基づく認証を取得しているか否かを調達時の評価項目とすることを機器等の選定基準として定めること。

(2) 機器等の納入時の確認・検査手続の整備

対策基準第4の3(2)における機器等の納入時の確認・検査手続について、次のア及びイに掲げる事項を確認できる手続を定めること。

ア 調達時に指定したセキュリティ要件の実装状況

イ 機器等に不正プログラムが混入していないこと。

第4 警察情報システムのライフサイクル

1 警察情報システムに係る文書等の整備

(1) 情報システムに係る台帳等の整備

対策基準第5の1(1)における情報システム台帳について、記載すべき項目を次のアからチまでのとおり定める。

ア 情報システム名

イ システムセキュリティ責任者の役職名

ウ システムセキュリティ維持管理者の役職名

エ システム管理担当者の氏名及び連絡先

オ ネットワーク管理担当者の氏名及び連絡先

カ 運用開始年月日

キ 運用終了予定日

ク 情報システム構成図

ケ 接続する電気通信回線の種別(次の(ア)から(オ)までに掲げる事項を例として記載する。)

(ア) インターネット回線

(イ) 専用線

(ウ) 広域イーサネット(有線)

(エ) 携帯電話網(閉域網)

(オ) その他(具体的に)

コ 通信回線装置

サ アプリケーション

シ 取り扱う管理対象情報の分類及び取扱制限に関する事項

ス 当該警察情報システムの設計・開発、運用・保守に関する事項

セ 情報システムの利用目的

ソ 警察情報システムの分類

タ 民間事業者等が提供するクラウドサービス等を利用して警察情報システムを構築する場合には、次の(ア)から(ケ)までに掲げる事項を含む内容についても台帳として整備すること。

(ア) クラウドサービス等の名称(クラウドサービスの場合、必要に応じて機能名まで含む。)

(イ) クラウドサービス等の提供者の名称

(ウ) 利用期間

(エ) クラウドサービス等の概要

(オ) ドメイン名

(カ) クラウドサービス等で取り扱う情報の格付及び取扱制限に関する事項

(キ) 情報の暗号化に用いる鍵の管理主体(機関等管理かクラウドサービス等の提供者管理か)

(ク) クラウドサービス等で取り扱う情報が保存される国・地域

(ケ) サービスレベル

チ その他上記以外の情報システムに関連する文書名等

(2) 情報システム関連文書の整備

対策基準第5の1(2)における情報システム関連文書の整備について、次のアからエまでのとおり定める。

ア システムセキュリティ責任者は、対策基準第5の1(2)アの運用要領等に、職員が当該警察情報システムを取り扱う際に遵守すべき事項として、次の(ア)から(ウ)までに掲げる事項を含むこと。

(ア) 当該警察情報システムにおいて取り扱うことのできる管理対象情報の機密性、完全性及び可用性の分類の範囲

(イ) 当該警察情報システムにおいて利用を認めるソフトウェア及び利用を禁止するソフトウェア

(ウ) 当該警察情報システムにおいて職員が独自の判断で行うことのできる改造(新たな機器等の接続、ソフトウェア追加等)の範囲

イ システムセキュリティ責任者は、対策基準第5の1(2)ウ(ア)における警察情報システムを構成するサーバ等及び端末関連情報について、次に掲げる事項を含めること。

(ア) サーバ等及び端末の機種並びに利用しているソフトウェアの種類、名称及びバージョン、サポート体制等

(イ) サーバ等及び端末で利用するソフトウェアを動作させるために用いられる他のソフトウェアであって、次の(ア)から(エ)までに掲げる事項を含むものの種類、名称及びバージョン、入手先、サポート体制等

a 動的リンクライブラリ等、ソフトウェア実行時に読み込まれて使用されるもの

b フレームワーク等、ソフトウェアを実行するための実行環境となるもの

c プラグイン等、ソフトウェアの機能を拡張するもの

d 静的リンクライブラリ等、ソフトウェアを開発する際に当該ソフトウェアに組み込まれるもの

e インストーラー作成ソフトウェア等、ソフトウェアを開発する際に開発を支援するために使用するもの

(ウ) サーバ等及び端末の仕様書又は設計書

(エ) システムセキュリティ責任者は、必要に応じて、上記(ア)及び(イ)の情報を収集するため、自動でソフトウェアの種類やバージョン等を管理する機能を有するIT資産管理ソフトウェアを導入すること。

ウ システムセキュリティ責任者は、対策基準第5の1(2)ウ(イ)における警察情報システムを構成する電気通信回線及び通信回線装置関連情報について、次の(ア)から(オ)までに掲げる事項を含めること。

(ア) 通信回線装置の機種並びに利用しているソフトウェアの種類、名称及びバージョン、サポート体制等

(イ) 電気通信回線及び通信回線装置の仕様書又は設計書

(ウ) 通信回線装置におけるアクセス制御の設定

(エ) 電気通信回線を利用する機器等の識別コード、サーバ等及び端末の利用者と当該利用者の識別コードとの対応

(オ) 電気通信回線の利用部門

エ システムセキュリティ責任者は、対策基準第5の1(2)ウ(ウ)における警察情報システムの構成要素ごとの情報セキュリティ水準の維持に関する手順について次の(ア)から(オ)までに掲げる事項を含めること。

(ア) サーバ等及び端末のセキュリティの維持に関する手順

(イ) 電気通信回線を介して提供するサービスのセキュリティの維持に関する手順

(ウ) インターネット等の外部回線経由で利用するサービスのセキュリティの維持に関する手順

(エ) 電気通信回線及び通信回線装置のセキュリティの維持に関する手順

(オ) 端末、サーバ等、通信回線装置等において利用するソフトウェアのセキュリティの維持に関する手順

2 警察情報システムのライフサイクルの各段階における対策

(1) 警察情報システムの企画及び要件定義

対策基準第5の2(1)イにおける警察情報システムのセキュリティ要件の具体的な対策について、次アからケまでのとおり定める。

ア システムセキュリティ責任者は、「情報システムに係る政府調達におけるセキュリティ要件策定マニュアル(内閣官房内閣サイバーセキュリティセンター)」を活用し、警察情報システムが提供する業務及び取り扱う情報、利用環境等を考慮した上で、脅威に対抗するために必要となるセキュリティ要件を適切に策定すること。

イ システムセキュリティ責任者は、開発する警察情報システムが運用される際に想定される脅威の分析結果並びに当該警察情報システムにおいて取り扱う情報の分類及び取扱制限に応じて、セキュリティ要件を適切に策定し、仕様書に記載すること。

ウ システムセキュリティ責任者は、必要に応じて、整備する警察情報システムのセキュリティ要件の設計について第三者機関によるST(Security Target:セキュリティ設計仕様書)評価・ST確認を受けること。

エ システムセキュリティ責任者は、警察情報システム運用時の監視等の運用管理機能要件を明確化し、警察情報システム運用時に情報セキュリティ確保のために必要となる管理機能や監視のために必要な機能を仕様書に記載すること。

オ システムセキュリティ責任者は、開発する警察情報システムに関連するぜい弱性への対策が実施されるよう、次の(ア)から(エ)までに掲げる事項を含む対策を仕様書に記載すること。

(ア) 既知のぜい弱性が存在するソフトウェアや機能モジュールを警察情報システムの構成要素としないこと。

(イ) 開発時に警察情報システムにぜい弱性が混入されることを防ぐためのセキュリティ実装方針を定めること。

(ウ) セキュリティ侵害につながるぜい弱性が警察情報システムに存在することが発覚した場合に修正が施されること。

(エ) ソフトウェアのサポート期間又はサポート打切り計画に関する情報提供を行うこと。

カ システムセキュリティ責任者は、開発する警察情報システムに意図しない不正なプログラム等が組み込まれないよう、次の(ア)から(ウ)までに掲げる事項を含む対策を実施すること。

(ア) 警察情報システムで利用する機器等を調達する場合は、意図しない不正なプログラム等が組み込まれていないことを確認すること。

(イ) アプリケーション・コンテンツの開発時に意図しない不正なプログラム等が混入されることを防ぐための対策を講ずること。

(ウ) 警察情報システムの構築を委託する場合は、委託先において意図しない変更が加えられないための管理体制を求めること。

キ システムセキュリティ責任者は、要安定情報を取り扱う警察情報システムを構築する場合は、許容される停止時間に応じた次の(ア)から(ウ)までに掲げる事項を含むセキュリティ要件について、警察情報システムを構成する要素ごとに策定し、仕様書に記載すること。

(ア) 端末、サーバ等及び通信回線装置等の冗長化に関する要件

(イ) 端末、サーバ等及び通信回線装置並びに取り扱われる情報に関するバックアップの要件

(ウ) 警察情報システムを中断することのできる時間を含めた復旧に関する要件

ク システムセキュリティ責任者は、開発する警察情報システムのネットワーク構成に関する要件について、次の(ア)から(エ)までに掲げる事項を含む要件を調達仕様書等に明記すること。

(ア) インターネットやインターネットに接点を有する警察情報システム(クラウドサービスを含む。)から分離することの要否の判断とインターネットから分離するとした場合の要件

(イ) 端末、サーバ等及び通信回線装置上で利用するソフトウェアを実行するのに必要な通信要件

(ウ) インターネット上のクラウドサービス等のサービスを利用する場合の通信経路全般のネットワーク構成

(エ) 外部回線を経由して機器等に対してリモートメンテナンスすることの要否の判断とリモートメンテナンスすることとした場合の要件

ケ システムセキュリティ責任者は、構築する警察情報システムの構成要素のうち、製品として調達する機器等について、当該機器等に存在するセキュリティ上の脅威に対抗するためのセキュリティ要件を策定するために、次の(ア)及び(イ)に掲げる事項を実施すること。

(ア) セキュリティ要件リストを参照し、リストに掲載されている製品分野の「セキュリティ上の脅威」が自身の運用環境において該当する場合には、「国際標準に基づくセキュリティ要件」と同等以上のセキュリティ要件を調達時のセキュリティ要件とすること。ただし、セキュリティ要件リストの「セキュリティ上の脅威」に挙げられていない脅威にも対抗する必要がある場合には、必要なセキュリティ要件を策定すること。

(イ) セキュリティ要件リストに掲載されていない製品分野においては、調達する機器等の利用環境において対抗すべき脅威を分析し、必要なセキュリティ要件を策定すること。

(2) 警察情報システムの調達、構築時の対策

ア システムセキュリティ責任者は、対策基準第5の2(2)アにおける情報セキュリティ対策について、次の(ア)から(キ)までに掲げる事項を含む対策を講ずること。

(ア) 警察情報システム構築の工程で扱う要保護情報への不正アクセス、滅失、き損等に対処するために開発環境を整備すること。

(イ) セキュリティ要件が適切に実装されるようにセキュリティ機能を設計すること。

(ウ) 警察情報システムで使用する機器やソフトウェア等においては、設定の誤りを防止するため、提供者が提示している推奨設定や業界標準、ベストプラクティス等を参照し、警察情報システムの各種設定を行うこと。

(エ) 警察情報システムへのぜい弱性の混入を防ぐために定めたセキュリティ実装方針に従うこと。

(オ) セキュリティ機能が適切に実装されていること及びセキュリティ実装方針に従った実装が行われていることを確認するために、設計レビューやソースコードレビュー等を実施すること。

(カ) ぜい弱性検査を含む情報セキュリティの観点での試験を実施すること。

(キ) システム管理担当者及びネットワーク管理担当者に対して、セキュリティ機能の利用方法等に関わる教養を実施すること。

イ システムセキュリティ責任者は、対策基準第5の2(2)イにおける警察情報システムの分類について、次の(ア)から(ウ)までに掲げる場合は、警察情報システムの分類を行うこと。

(ア) 警察情報システムの構築又は更改が発生した場合

(イ) 警察情報システムで取り扱う情報に変更が発生した場合

(ウ) 情報セキュリティ管理者から分類の再実施を指示された場合

ウ 情報セキュリティ管理者は、対策基準第5の2(2)ウにおける警察情報システムの分類の修正指示について、自組織で所管する警察情報システムの分類結果を確認し、次の(ア)及び(イ)に掲げる例に該当する場合、報告を受けた警察情報システムの分類結果の上位への修正指示の要否を検討すること。

(ア) 業務特性やシステム特性、取り扱う情報等を踏まえると上位の警察情報システムの分類の適用が望ましいと判断される場合

(イ) 類似する自組織の警察情報システムで上位の警察情報システムの分類が適用されていた場合

エ 情報セキュリティ管理者は、対策基準第5の2(2)エ(イ)における警察情報システムの分類の確認について、次の(ア)及び(イ)に掲げる場合に実施すること。

(ア) 警察情報システムの構築又は更改を把握した場合

(イ) 情報セキュリティ監査等の結果を踏まえ、定期評価や評価の再実施が必要と判断した場合

オ システムセキュリティ責任者は、対策基準第5の2(2)オにおける警察情報システムの運用保守段階に移行するに当たり、次の(ア)から(ウ)までに掲げる事項を含む情報セキュリティ対策を行うこと。

(ア) 情報セキュリティに関わる運用保守体制の整備

(イ) 運用保守要員へのセキュリティ機能の利用方法等に関わる教養の実施

(ウ) 情報セキュリティインシデントを認知した際の対処方法の確立

カ システムセキュリティ責任者は、対策基準第5の2(2)カにおける機器等の納入時又は警察情報システムの受入れ時の確認・検査等を実施する場合は、次の(ア)から(カ)までに掲げる事項を含む検査を実施すること。

(ア) 警察情報システムの構築時に使用し、運用時に不要となる識別コードが削除されていること。

(イ) 機器等において初期値として設定されている主体認証情報が残っていないこと。

(ウ) 機器等において公開されたぜい弱性について対策を実施していること。

(エ) 機器等において不要なポートが開放されていないこと。

(オ) 機器等において不要なサービスが起動していないこと。

(カ) 機器等において、利用を認めていないソフトウェアが動作していないこと。

(3) 警察情報システムの運用、保守時の対策

対策基準第5の2(3)における警察情報システムの運用、保守について、次のアからサまでのとおり定める。

ア システムセキュリティ責任者は、所管する警察情報システムについて、監視を行う場合には、次の(ア)から(オ)までに掲げる事項を含む監視手順を定め、適切に監視運用すること。

(ア) 監視するイベントの種類や重要度

(イ) 監視体制

(ウ) 監視状況の報告手順や重要度に応じた報告手段

(エ) 情報セキュリティインシデントの可能性を認知した場合の報告手順

(オ) 監視運用における情報の取扱い(機密性の確保)

イ システムセキュリティ責任者は、所管する警察情報システムについて、外部環境が大きく変化した場合等には、次の(ア)から(エ)までに掲げる事項を例とした確認を適宜実施し、当該警察情報システムに実装されたセキュリティ機能が適切に運用されていることを確認すること。

(ア) 機器等のパラメータ設定の確認

(イ) 物理的な設置環境の確認

(ウ) ネットワーク環境の確認

(エ) 人的な運用体制の確認

ウ システムセキュリティ責任者は、所管する警察情報システムにおいて取り扱う管理対象情報について、当該管理対象情報の分類及び取扱制限が適切に守られていることを確認すること。

エ システムセキュリティ責任者は、警察情報システムで不要となった識別コードや過剰なアクセス権限等の付与がないか適宜見直すこと。

オ システムセキュリティ責任者は、運用中の警察情報システムにおいて定期的にぜい弱性対策の状況を確認すること。

カ システムセキュリティ責任者は、運用中の警察情報システムのぜい弱性の存在が明らかになった場合には、情報セキュリティを確保するための措置を講ずること。

キ 対策基準第5の2(3)カにおける整備すべきドキュメント及び記録簿について、表6のとおり定める。この場合において、障害記録簿に記録されなければならない事項を作業記録簿に記録するときは、障害記録簿の作成は要しない。

表6 システム運用管理等記録簿の名称・記録事項等

記録簿等の名称 | 記録されなければならない事項 | 最低保管期間 |

システム・ネットワーク管理担当者指名簿 | 電子計算機名又は通信回線装置名 指名を受けた者の所属、官職及び氏名 担当させるシステムの範囲 指名年月日 指名解除年月日 | 紙媒体又は電磁的記録により当該指名が解除された日から5年 |

管理者権限が設定できる各ソフトウェアの管理者権限保有者名簿 | ソフトウェア 指名を受けた者の所属、官職及び氏名 指名年月日 指名解除年月日 | |

暗号化装置の設定 | 鍵共有等の暗号化装置の設定 使用開始年月日 | 次の設定をするまでの間 |

管理者パスワード変更記録簿 | 変更年月日 変更作業者 変更した管理者パスワードに係る電子計算機、ネットワーク機器、管理者権限が設定できるソフトウェア等 | 紙媒体又は電磁的記録により5年 |

主体認証情報格納装置交付管理簿 | 主体認証情報格納装置を交付された者の所属及び氏名 交付の理由 交付年月日 返納年月日 | |

機械室等入室許可者名簿(職員) | クラス3に分類された区域に係る入室許可者の所属及び氏名 許可した年月日 許可を取り消した年月日 許可の有効期間 入室事由 | |

機械室等入室許可者名簿(部外者) | クラス3に分類された区域に係る入室許可者の事業者名及び氏名 許可した年月日及び許可の有効期間 入室許可証の交付年月日及び返納年月日 許可取消した年月日 入室事由 | |

フィルタリング等設定表 | ファイアウォール、IDS等、ルータ、スイッチングハブ等の名称及び型番、設置場所 設定の内容(IPアドレス、MACアドレス、対象とするネットワーク機器の通過を許可するパケット又は許可しないパケットを送信元又は送信先により設定した内容等) | |

入退室管理簿(入退室の記録が自動的に収集できない場合) | 入退室者の所属及び氏名 入室年月日時分 退室年月日時分 (部外者の場合)立会者の氏名 | |

障害記録簿 | 障害を認知した年月日 認知した者の所属及び氏名 障害の内容 対処した者の所属及び氏名 対処の内容 | |

作業記録簿 | 作業年月日 作業を行った者の所属及び氏名 作業の依頼元及び作業の概要 管理者権限によりログインした場合はそのサーバ等の名称及びログ等の確認結果 | |

システム設定等変更記録簿(クラス3に分類された区域内の装置ごと) | 作業年月日 設定変更の依頼元・設定変更の内容 作業を行った者の所属及び氏名 | |

機械室物品の持ち出し記録簿 | クラス3に分類された区域内の機器に係る持ち出した者の所属、官職及び氏名 持ち出しの理由 持ち出した物の名称 持ち出し年月日 返戻年月日 | |

機器等管理台帳(システム構成図及び電気通信回線系統図を含む。) | 機器等の名称、型番及び設置年月日 設置場所、IPアドレス、MACアドレス、ホスト名等機器等を特定するのに必要となる情報 アクセス制限等があるときはその内容 インストールされているソフトウェア | 紙媒体又は電磁的記録により該当するシステムの使用終了後5年 |

プログラム関係のドキュメント | ソースコード 設計レビュー及びソースコードレビューの結果 試験結果 | 当該プログラムの利用を終了するまでの間 |

ク システム管理担当者は、警察情報システムに係るドキュメント及び記録簿について、事務に関係のない者は、閲覧できないように保管すること。また、原本の保管その他記載されている記録の完全性を担保する以外の目的で複写しないこと。

ケ システム管理担当者は、クラス3に指定された区域に設置されている警察情報システムを構成する機器、外部記録媒体及びシステムドキュメントをクラス2以下に指定された区域に持ち出すときは、その状況を記録すること。

コ ネットワーク管理担当者は、担当する通信回線装置について、データ伝送に関する監視及び制御を行うこと。

サ システムセキュリティ責任者は、要安定情報を取り扱う警察情報システムについて、次の(ア)及び(イ)に掲げる事項を含む運用をすること。

(ア) 警察情報システムの各構成要素及び取り扱われる管理対象情報に関する適切なバックアップの取得及びバックアップ要件の確認による見直し

(イ) 警察情報システムの構成や設定の変更等が行われた際及び定期的に、警察情報システムが停止した際の復旧手順の確認による見直し

(4) 警察情報システムの更改、廃棄時の対策

対策基準第5の2(4)における警察情報システムの更改、廃棄について、次のア及びイのとおり定める。

ア システム管理担当者は、警察情報システムの構成の変更等の作業(軽微なものを除く。)を行う場合において、情報セキュリティの観点から、あらかじめその影響を確認するとともに、その作業を監視し、必要な対応を行うこと。

イ ネットワーク管理担当者は、ネットワークの構成の変更等の作業(軽微なものを除く。)を行う場合において、情報セキュリティの観点から、あらかじめその影響を確認するとともに、その作業を監視し、必要な対応を行うこと。

3 警察情報システムの業務継続計画の整備・整合的運用の確保

対策基準第5の3(3)における情報セキュリティに係る対策事項及び実施手順について、次の(1)及び(2)のとおり定める。

(1) 情報セキュリティ管理者は、情報セキュリティに係る対策事項及び実施手順が運用可能であるか確認するため、次のアからエまでの事項を例とする訓練の実施を検討すること。

ア 警察情報システム復旧訓練

イ 警察情報システム切替え訓練

ウ 実施手順書確認訓練

エ シナリオ非提示型訓練

(2) 情報セキュリティ管理者は、次のアからウまでに掲げる事項を踏まえ、情報セキュリティに係る対策事項及び実施手順を見直すこと。

ア 危機的事象発生時における情報セキュリティに係る対策事項及び実施手順が運用可能であるかの確認結果

イ 危機的事象発生時の対処結果

ウ 警察情報システムの構成や利用環境、利用方法、取り扱う管理対象情報の変化

第5 警察情報システムの構成要素

1 端末、サーバ等

(1) 端末

ア 端末の導入時の対策

(ア) 対策基準第6の1(1)ア(ア)における物理的な脅威から保護するための対策について、次のaからdまでのとおり定める。

a モバイル端末及び公用携帯電話機を除く端末については、原則としてクラス2以上に指定された区域に設置すること。

b 物理的に持ち出しが困難であるもの、施錠した保管庫やクラス3に保管しているもの及び管理対象情報を保存できないようにするための機能を設けたものを除き、全ての端末にセキュリティワイヤを取り付けること。

c 15分間操作のない状態が続くと再び主体認証を求める機能を設けること。また、当該設定は一般利用者の権限では変更できないようにすること。ただし、特定の業務を行うための端末であって、即時の対応を求められるなど主体認証の失敗による操作の遅れが職務遂行に当たって非常に大きな妨げとなるおそれのあるものについては、この機能を適用しないことができる。このとき、次の(a)から(d)までに掲げる事項を満たしていることについて情報セキュリティ管理者の確認を受けること。

(a) 当該端末が、許可された者以外は立ち入ることができない執務室等に設置されていること。

(b) 許可された者が常駐する、許可された者が不在となる際は当該端末が設置された執務室等を施錠するなど、当該端末の不正操作が困難な環境が整えられていること。

(c) のぞき見防止フィルタを取り付けるなど、当該端末の画面が、部外者から視認することができない措置が講じられていること。

(d) このほか、不正な利用を防ぐための代替措置等、当該端末の情報セキュリティ確保に関し必要な事項を定めた規程を策定し、当該規程に基づく運用を徹底すること。

d 設置環境を踏まえ、必要に応じて画面に視野角を制限するのぞき見防止フィルタを取り付けること。

(イ) 対策基準第6の1(1)ア(イ)における端末で利用を認めるソフトウェアについては、次のaからdまでに掲げる事項を考慮した上で、ソフトウェアのバージョンも含め定めること。

なお、特定の業務や端末のみに利用を認めるなどの条件を付す場合は、その旨を含めること。

a ソフトウェアベンダ等のサポート状況

b ソフトウェアと外部との通信の有無及び通信する場合は、プロトコル(バージョンを含む。)、使用するポート、暗号化の有無

c インストール時に同時にインストールされる他のソフトウェア

d ソフトウェアの利用に伴う情報セキュリティリスク

イ 端末の運用時の対策

(ア) 対策基準第6の1(1)イ(ア)における端末で利用を認めるソフトウェアの見直しについては、職員からの利用申請を受けて利用の適否を判断した結果等を反映すること。

(イ) 対策基準第6の1(1)イ(エ)における確認、分析の結果、不適切な状態にある端末を把握した場合には、システムセキュリティ責任者に報告し、指示を受けて適切に対処すること。また、対処の結果については速やかにシステムセキュリティ責任者に報告すること。

ウ 対策基準第6の1(1)エにおけるモバイル端末及び公用携帯電話機の導入及び利用時の対策について、次の(ア)及び(イ)のとおり定める。

(ア) モバイル端末

a 庁舎外で使用するモバイル端末については、盗み見されるおそれがある場合に、画面に視野角を制限するのぞき見防止フィルタを取り付けるなどの対策を講ずること。

b 盗難等の際に第三者により情報窃取されることを防止するため、端末に保存される管理対象情報を暗号化するため次の(a)から(c)までに掲げるいずれかの機能を設けること。

(a) 端末にハードディスク等の内蔵された電磁的記録媒体を暗号化する機能を設ける。

(b) 端末にファイルを暗号化する機能を設ける。

(c) タブレット端末等を使用する場合、高度なセキュリティ機能(電磁的記録媒体全体を自動的に暗号化する機能又は電磁的記録媒体に保存されている情報を遠隔からの命令等により暗号化消去する機能等)を備えたOSを搭載するものを使用する。

c モバイル端末の盗難・紛失が発生した際の緊急対応手順を設けること。

d 外部回線に接続するモバイル端末は、次の(a)から(d)までに掲げる事項を例とする、利用者が端末に管理対象情報を保存できないようにするための機能を設けること。

(a) シンクライアント等の仮想デスクトップ技術を活用した、端末に管理対象情報を保存させないリモートアクセス環境を構築する。

(b) セキュアブラウザ等を活用した、端末に管理対象情報を保存させないリモートアクセス環境を構築する。

(c) ファイル暗号化等のセキュリティ機能を持つアプリケーションを活用したリモートアクセス環境を構築する。

(d) ハードディスク等の内蔵された電磁的記録媒体に保存されている管理対象情報を遠隔から暗号化消去する機能(遠隔データ消去機能)を設ける。

e モバイル端末であることが判別できる目印を貼付するなどして、他の電子計算機との混同を防止するための措置を講ずること。

f 要機密情報を取り扱わないモバイル端末については、上記a、b及びd並びに第6の1(1)ア(イ)の規定を適用しない。

g 内蔵された電磁的記録媒体に要機密情報を保存しないモバイル端末については、上記bの規定を適用しない。また、一定回数以上主体認証に失敗した際及び遠隔操作により、認証を不能とする機能を設けることにより、第6の1(1)ア(イ)の規定を適用しないことができる。

(イ) 公用携帯電話機

a 庁舎外で使用する際等、盗み見されるおそれがある場合に、画面に視野角を制限するのぞき見防止フィルタを取り付けるなどの対策を講ずること。

b 盗難等の際に第三者により情報窃取されることを防止するため、技術的に困難である場合を除き、次の(a)及び(b)に掲げるいずれかの機能を設けること。

(a) 公用携帯電話機に内蔵された電磁的記録媒体を暗号化する機能を設ける。

(b) 公用携帯電話機にファイルを暗号化する機能を設ける。

c スマートフォンを使用する場合、可能な限り高度なセキュリティ機能(電磁的記録媒体全体を自動的に暗号化する機能又は電磁的記録媒体に保存されている情報を遠隔からの命令等により暗号化消去する機能等)を備えたOSを搭載するものを使用すること。

d 可能な限り、公用携帯電話機の紛失時に当該携帯電話機をロックするサービスを契約すること。

e 公用携帯電話機の盗難・紛失が発生した際の緊急対応手順を設けること。

f 公用携帯電話機においては、警察庁情報セキュリティ管理者の許可を受けた場合を除き、移動通信事業者が提供する移動通信サービスを使用すること。

g 公用携帯電話機において外部回線を用いた電子メール機能等を使用する場合は、移動通信事業者が提供する外部回線を使用し、公衆無線LAN(移動通信事業者が提供するものを除く。)等の外部回線を使用しないこと。

h 要機密情報を取り扱わない、又は音声通話機能のみを使用する公用携帯電話機については、上記a、b、c及びg並びに対策基準第7の2(2)アに掲げる規定を適用しない。

(2) サーバ等

ア サーバ等の導入時の対策

対策基準第6の1(2)アにおけるサーバ等の導入時の対策について、次の(ア)から(オ)までのとおり定める。

(ア) サーバ等については、原則としてクラス3に指定された区域に設置すること。ただし、機密性1(低)情報のみを取り扱うサーバ等にあっては、クラス2に指定された区域に設置することができる。

(イ) サーバ等の導入時の対策は、上記(1)ア(ア)b、c及びdを準用する。

(ウ) 上記(ア)においてクラス3に設置することと定められたサーバ等のうち、重要度(中)又は(低)システムであり、次のaからdまでに掲げる事項を満たすものについては、クラス2に指定された区域に設置することができる。

a サーバ等をラック等で施錠の上、管理すること。

b ラック扉の開閉を行う者の氏名とその開閉時の時刻を記録すること。また、当該記録については、クラス3の区域に係る入退室管理簿と同様に管理を行うこと。

c 下記第6の1(4)ウ及び同2(5)に定める外部記録媒体の利用に係る要件を満たすこと。

d 運用要領等において、管理手順等を定めること。

なお、特定の業務やサーバ等のみに利用を認めるなどの条件を付す場合は、その旨を含めること。

a ソフトウェアベンダ等のサポート状況

b ソフトウェアと外部との通信の有無及び通信する場合は、プロトコル(バージョンを含む。)、使用するポート、暗号化の有無

c インストール時に同時にインストールされる他のソフトウェア

d その他、ソフトウェアの利用に伴う情報セキュリティリスク

(オ) 対策基準第6の1(2)ア(ウ)における遠隔地からサーバ等に対して行われる保守又は診断の際に送受信される情報が漏えいすることを防止するための対策について、次のaからdまでに掲げる事項を例とする対策を講ずること。

a リモートメンテナンス端末の機器番号等の識別コードによりアクセス制御を行う。

b 主体認証によりアクセス制御する。

c 通信内容の暗号化により秘匿性を確保する。

d ファイアウォール等の通信制御のための機器に例外的な設定を行う場合には、その設定によりぜい弱性が生じないようにする。

イ サーバ等の運用時の対策

対策基準第6の1(2)イにおけるサーバ等の運用時の対策について、次の(ア)から(カ)までのとおり定める。

(ア) システムセキュリティ責任者は、要保全情報に係るサーバ等のバックアップについては、必要に応じて、一定の期間ごとに、当該サーバ等から離れた場所に移して保管すること。

(ウ) システムセキュリティ責任者は、要保全情報又は要安定情報に係るサーバ等については、定期的にバックアップを取得すること。

(エ) システムセキュリティ責任者は、要安定情報に係るサーバ等については、障害に備えて、次のaからfまでに掲げる事項をあらかじめ定めること。

a 障害発生の認知からシステムセキュリティ責任者への報告の方法

b 応急措置の方法

c ログの保存の方法

d データのバックアップの方法

e 復旧の手順

f 保守業者等への連絡手続

(オ) システムセキュリティ責任者は、クラス3の区域に設置された要機密情報に係るサーバ等及びそのバックアップをクラス2以下の区域に持ち出し、又はクラス2以下の区域に設置された電子計算機に要機密情報を送信する場合には、暗号化すること。また、クラス2の区域に設置された要機密情報に係るサーバ等及びそのバックアップを、設置された区域から持ち出す場合には、要機密情報を暗号化すること。

(カ) サーバ等のバックアップを取得する場合は、第7の1(2)オ(エ)hの規定を適用しない。

(3) 複合機及び特定用途機器

ア 複合機

対策基準第6の1(3)アにおける複合機について、次の(ア)から(キ)までのとおり定める。

(ア) システムセキュリティ責任者は、複合機について、利用環境に応じた適切なセキュリティ設定を行うこと。

(イ) システムセキュリティ責任者は、複合機が備える機能のうち利用しない機能を停止すること。

(ウ) システムセキュリティ責任者は、印刷された書面の取り忘れ等により他者に閲覧等される場合には、複合機が備える操作パネルで主体認証が成功した者のみ印刷が許可される機能等を活用すること。

(エ) システムセキュリティ責任者は、複合機をインターネットに直接接続しないこと。

(オ) システムセキュリティ責任者は、リモートメンテナンス等の目的で複合機がインターネットを介して外部と通信する場合は、ファイアウォール等の利用により適切に通信制御を行うこと。

(カ) システムセキュリティ責任者は、利用者ごとに許可される操作を適切に設定すること。

(キ) 対策基準第6の1(3)ア(ウ)に基づき、運用を終了する複合機が管理対象情報を抹消するための機能を備えていない場合は、委託先との契約時に委託先に複合機内部に保存されている管理対象情報の漏えいが生じないための対策を講じさせることを、契約内容に含むようにするなどの別の手段で対策を講ずること。

イ IoT機器を含む特定用途機器

対策基準第6の1(3)イにおける特定用途機器について、次の(ア)から(シ)までのとおり定める。ただし、特定用途機器の機能上の制約により講ずることができない対策を除く。

(ア) 主体認証情報を初期設定から変更した上で、適切に管理すること。

(イ) 特定用途機器にアクセスする主体に応じて必要な権限を付与し、管理すること。

(ウ) 特定用途機器が備える機能のうち利用しない機能は停止すること。

(エ) インターネットと通信を行う必要のない特定用途機器については、当該特定用途機器をインターネットに接続させず、インターネットに接点を有する情報システムに接続する場合は、当該特定用途機器がインターネットに接続されないように適切に通信制御を行うこと。

(オ) 特定用途機器がインターネットを介して外部と通信する場合は、ファイアウォール等の利用により適切に通信制御を行うこと。

(カ) 特定用途機器のソフトウェアに関するぜい弱性の有無を確認し、ぜい弱性が存在する場合は、バージョンアップ、セキュリティパッチの適用、アクセス制御等の対策を講ずること。

(キ) 特定用途機器に対する不正な行為、無許可のアクセス等の意図しない事象の発生を監視すること。

(ク) 使用しない場合は電源をオフにすること。

(ケ) 廃棄する場合は、内蔵された電磁的記録媒体に保存されている全ての情報を抹消すること。

(コ) 庁舎外で使用する場合は、利用環境に応じて、特定用途機器に対する不正な行為等の防止対策を講ずること。

(サ) 特定用途機器を他の警察情報システムと接続する場合には、当該警察情報システムのシステムセキュリティ責任者と調整し、警察情報システムの情報セキュリティを維持できるよう必要な対策を講ずること。

(シ) 特定用途機器について、利用環境に応じた適切なセキュリティ設定を行うこと。

2 電子メール、ウェブ等

(1) 電子メール

ア 対策基準第6の2(1)イにおける主体認証を行う機能について、電子メールの受信時に限らず、送信時においても不正な利用を排除するためにSMTP認証等の主体認証機能を導入すること。

イ 対策基準第6の2(1)ウにおけるなりすましの防止策について、次の(ア)から(ウ)までのとおり定める。

(ア) 送信ドメイン認証技術による次のa及びbに掲げる防止策を講ずること。

a DMARC(Domain-based Message Authentication,Reporting,and Conformancw)による送信側の対策を行うこと。DMARCによる送信側の対策を行うためには、SPF(Sender Policy Framework)、DKIM(DomainKeys Identified Mail)のいずれか又は両方による対策を行う必要がある。

b DMARCによる受信側の対策を行うこと。DMARCによる受信側の対策を行うためには、SPF、DKIMの両方による対策を行う必要がある。

(イ) 必要に応じて、S/MIME等の電子メールにおける電子署名の技術による防止策を講ずること。

(ウ) 職員が自組織外の者と電子メールを送受信する場合には、政府ドメイン名を取得できない場合を除き、政府ドメイン名を使用した電子メールアドレスが利用される機能を備えること。

ウ 対策基準第6の2(1)エにおける暗号化について、インターネットを介して通信する電子メールの盗聴及び改ざんの防止のため、次の(ア)及び(イ)に掲げる事項を例とする電子メールに関する通信の暗号化を行うこと。

(ア) SMTPによる電子メールサーバ間の通信をTLSにより保護する。

(イ) S/MIME等の電子メールにおける暗号化及び電子署名の技術を利用する。

(2) ウェブ

対策基準第6の2(2)におけるインターネットに接続された警察情報システムへのウェブサーバの導入・運用時の対策について、次のアからカまでのとおり定める。

ア システムセキュリティ責任者は、ウェブサーバが備える機能のうち、必要な機能のみを利用するために、次の(ア)から(エ)までに掲げる事項を含むウェブサーバの管理や設定を行うこと。

(ア) CGI機能を用いるスクリプト等は必要最低限のものに限定し、CGI機能を必要としない場合は設定でCGI機能を使用不可とする。

(イ) ディレクトリインデックスの表示を禁止する。

(ウ) ウェブコンテンツ作成ツールやコンテンツ・マネジメント・システム(CMS)等における不要な機能を制限する。

(エ) ウェブサーバ上で動作するソフトウェアは、最新のものを利用するなど、既知のぜい弱性が解消された状態を維持する。

イ システムセキュリティ責任者は、ウェブサーバからの不用意な情報漏えいを防止するために、次の(ア)から(エ)までに掲げる事項を含むウェブサーバの管理や設定を行うこと。

(ア) 公開を想定していないファイルをウェブ公開用ディレクトリに置かない。

(イ) 初期状態で用意されるサンプルのページ、プログラム等、不要なものは削除する。

(ウ) ウェブサーバに保存する情報を特定し、サービスの提供に必要のない情報がウェブサーバに保存されないことを確認する。

(エ) ウェブクライアントに攻撃の糸口になり得る情報を送信しないよう設定すること。

ウ システムセキュリティ責任者は、ウェブコンテンツの編集作業を行う主体の限定として、次の(ア)及び(イ)に掲げる事項を含むウェブサーバの管理や設定を行うこと。

(ア) ウェブサーバ上のウェブコンテンツへのアクセス権限は、ウェブコンテンツの作成や更新に必要な者以外に更新権を与えない。

(イ) OSやアプリケーションのインストール時に標準で作成される識別コードやテスト用に作成した識別コード等、不要なものは削除する。

エ システムセキュリティ責任者は、通信時の盗聴による第三者への情報の漏えい及び改ざんの防止並びに正当なウェブサーバであることを利用者が確認できるようにするための措置として、次の(ア)から(ウ)までに掲げる事項を含むウェブサーバの実装を行うこと。

(ア) TLS機能を適切に用いる。

(イ) TLS機能のために必要となるサーバ証明書には、利用者が事前のルート証明書のインストールを必要とすることなく、その正当性を検証できる認証局(証明書発行機関)により発行された電子証明書を用いる。

(ウ) 暗号技術検討会及び関連委員会(CRYPTREC)により作成された「TLS暗号設定ガイドライン」に従って、TLSサーバを適切に設定する。

オ システムセキュリティ責任者は、利用者が、ウェブクライアントの情報セキュリティレベル設定を低下させることなく利用できるようにすること。

カ システムセキュリティ責任者は、公開する必要がなくなったウェブサイトは閉鎖し、また、利用しないポートは閉鎖すること。

(3) ドメインネームシステム(DNS)

ア DNSの導入時の対策

(ア) 対策基準第6の2(3)ア(ア)における名前解決を停止させないための措置について、次のaからdまでに掲げる事項を例とする措置を講ずること。

a コンテンツサーバを冗長化する。

b 通信回線装置等で、コンテンツサーバへのサービス不能攻撃に備えたアクセス制御を行う。

c ISP等が提供するマネージドDNSサービスやDDoS(Distributed Denial of Service)対策サービスを利用する。

d UDP及びTCPの両方でサービスを提供する。

(イ) 対策基準第6の2(3)ア(イ)における名前解決の要求への適切な応答をするための措置について、自組織外からの名前解決の要求に応じる必要性がないと判断される場合は、自組織内からの名前解決の要求のみに応答をするよう、次のa及びbに掲げる事項を例とする措置を講ずること。

a キャッシュサーバの設定でアクセス制御を行う。

b ファイアウォール等でアクセス制御を行う。

(ウ) 対策基準第6の2(3)ア(イ)における名前解決の要求への適切な応答をするための措置について、DNSキャッシュポイズニング攻撃から保護するため、次のa及びbの事項を例とする措置を講ずること。

a ソースポートランダマイゼーション機能を導入する。

b DNSSEC(DNS Security Extensions)を利用する。

(エ) 対策基準第6の2(3)ア(ウ)におけるコンテンツサーバで管理する情報が外部に漏えいしないための措置について、次のa及びbの事項を例とする措置を講ずること。

a 外部向けのコンテンツサーバと別々に設置する。

b ファイアウォール等でアクセス制御を行う。

イ DNSの運用時の対策

対策基準第6の2(3)イ(ウ)における名前解決の要求への適切な応答を維持するための措置について、次の(ア)及び(イ)のとおり定める。

(ア) キャッシュサーバにおいて、ルートヒントファイル(DNSルートサーバの情報が登録されたファイル)の更新の有無を定期的に確認し、最新のDNSルートサーバの情報を維持すること。

(イ) キャッシュサーバにおいてDNSSECを利用する場合、電子署名を検証する起点となるDNSSECトラストアンカーを最新の状態に保つため、自動更新機能を有効にする又は更新の有無を定期的に確認すること。

(4) データベース

対策基準第6の2(4)におけるデータベースの導入、運用時の対策について、次のアからカまでのとおり定める。

ア システムセキュリティ責任者は、必要に応じて、警察情報システムの管理者権限を付与する職員とデータベースの管理者権限を付与する職員を別の者にすること。

イ システムセキュリティ責任者は、管理者権限を付与された職員のうち、データベースに格納されているデータにアクセスする必要のない者に対して、データへのアクセス権を付与しないこと。

ウ システムセキュリティ責任者は、データベースの管理に関する権限の不適切な付与を検知できるよう、措置を講ずること。

エ システムセキュリティ責任者は、職務を遂行するに当たって不必要なデータの操作を検知できるよう、次の(ア)及び(イ)に掲げる事項を例とする措置を講ずること。

(ア) 一定数以上のデータの取得に関するログを記録し、警告を発する。

(イ) データを取得した時刻が不自然であるなど、通常の職務によるデータベースの操作から逸脱した操作に関するログを記録し、警告を発する。

オ システムセキュリティ責任者は、データベースにアクセスする機器上で動作するプログラムに対して、SQLインジェクションのぜい弱性を排除すること。必要に応じて、次の(ア)及び(イ)に掲げる事項を例とする対策の実施を検討すること。

(ア) ウェブアプリケーションファイアウォールの導入

(イ) データベースファイアウォールの導入

カ システムセキュリティ責任者は、データベースに格納されているデータに対して暗号化を実施する場合には、バックアップデータやトランザクションデータ等についても暗号化を実施すること。

3 電気通信回線

(1) 電気通信回線の導入時の対策

対策基準第6の3(1)アにおける電気通信回線の導入時の対策について、次のアからキまでのとおり定める。

ア システムセキュリティ責任者は、警察情報システムで用いる電気通信回線については、次の(ア)から(オ)までに掲げる事項を全て満たしていることについて情報セキュリティ管理者の確認を受けること。

(ア) 権限のない者又は権限のない電子計算機が当該回線を使用できないこと。

(イ) 権限のない者が当該接続に関する設定変更を行えないこと。

(ウ) 利用する用途に応じて、帯域保証、不通の際の事前連絡等、可用性を確保するための措置が講じられていること。

(エ) 電気通信事業者の電気通信回線サービスを利用する場合には、当該回線サービスの情報セキュリティ水準及びサービスレベルを確保するための措置について、当該事業者と契約時に取り決めておくこと。

(オ) 機能要件上必要がある場合を除き、他のシステムと論理的に接続しないこと。

イ システムセキュリティ責任者は、拠点間において要機密情報を送受信する電気通信回線にあっては、次の(ア)から(エ)までに掲げる事項を全て満たしていることについて警察庁情報セキュリティ管理者の確認を受けること。

(ア) 論理的に警察以外の機関と接続していない閉域網であること(警察以外の機関と要機密情報を送受信するために外部回線と接続された警察情報システムであって、論理的に他の情報システムと分離している場合を除く。以下同じ。)。

(イ) システムセキュリティ責任者は、通信経路における盗聴及び情報の改ざん等の脅威への対策として、通信内容の秘匿性を確保するための機能を設けること。電気通信回線の秘匿性確保の方法として、TLS、IPsec等による暗号化を行うこと。また、その際に使用する暗号アルゴリズム及び鍵長については、「電子政府推奨暗号リスト」(以下「暗号リスト」という。)を参照し決定すること。

(ウ) 外部からの侵入等の現実的な脅威がないこと。

(エ) 端末認証の記録を取得し、適正に管理すること(専用回線等、端末認証が不要である場合を除く。)。

ウ システムセキュリティ責任者は、内部ネットワークへの接続を許可された警察情報システムであることを確認し、無許可の情報システムが当該内部ネットワークに接続することを拒否するための機能として、対策を講ずること。

エ システムセキュリティ責任者は、電気通信回線を暗号化する装置については、次の(ア)から(ウ)までの事項を満たすこと。

(ア) 当該装置は、クラス3に分類された区域に設置すること。ただし、次のaからdまでに掲げる事項を満たす場合はクラス2又はクラス1に設置することができる。

a 破壊、取り外し、入替え等が検知できること。

b 容易に取り外し等ができないように固定されていること。

c 不要な接続口を塞ぐなど不正な接続を防止する措置が講じられていること。

d 暗号に係る設定等の情報が不正に抽出できない仕組みとなっていること。

(イ) 上記(ア)において、クラス3以外に重要度(高)システムに係る暗号化装置を設置する際には、同(ア)に掲げる事項を満たしていることについて警察庁情報セキュリティ管理者の確認を受けること。

(ウ) 当該装置は、筐体の開閉、内部回路の入れ替え等情報セキュリティの侵害のおそれがある事案があった場合において、そのログを残す機能を有し、又は封印シールを貼付するなどの措置が講じられていること。

オ システムセキュリティ責任者は、電気通信回線に接続された警察情報システムについては、サイバー攻撃に備えて、必要に応じて、管理対象情報の漏えい、管理対象情報の改ざん、なりすまし、標的型攻撃、サービス不能攻撃等を防ぐため、暗号装置、ファイアウォール、ウェブアプリケーションファイアウォール、リバースプロキシ、ネットワーク機器による特定の通信プロトコルの利用の制限、IDS/IPS等による対策を講ずること。

カ 対策基準第6の3(1)ア(ケ)における遠隔地からネットワーク機器に対して行われる保守又は診断の際に送受信される情報が漏えいすることを防止するための対策について、次の(ア)から(エ)までに掲げる事項を例とする対策を講ずること。

(ア) リモートメンテナンス端末の機器番号等の識別コードによりアクセス制御を行う。

(イ) 主体認証によりアクセス制御する。

(ウ) 通信内容の暗号化により秘匿性を確保する。

(エ) ファイアウォール等の通信制御のための機器に例外的な設定を行う場合には、その設定によりぜい弱性が生じないようにする。

キ システムセキュリティ責任者は、警察庁情報セキュリティ管理者の許可を受けた場合を除き、個人情報又は機密性3(高)情報が保存されたサーバ等と接続された警察情報システムにあっては、無線回線(携帯電話回線(事業者閉域網のものに限る。)を除く。)を利用しないこと。

(2) 電気通信回線の運用時の対策

対策基準第6の3(1)イにおける電気通信回線の運用時の対策について、次のア及びイのとおり定める。

ア システムセキュリティ責任者は、要安定情報を取り扱う警察情報システムを構成するネットワーク機器については、運用状態を復元するために必要な設定情報等のバックアップを取得し保管すること。

(3) 無線LAN環境導入時の対策

対策基準第6の3(3)における無線LAN技術を利用して電気通信回線を構築する場合は、要保護情報を送受信する無線LAN回線は、次のアからカまでに掲げる事項を全て満たしていることについて警察庁情報セキュリティ管理者の確認を受けること。

なお、下記ウ及びエについては、WPA2-Enterprise又はWPA3-Enterprise相当の機能により実現すること。また、下記エ及びオについては、当該事項が担保されるよう、必要に応じて、管理外の無線LAN装置及び端末がないかどうか確認すること。

ア 無線LAN装置の出力を必要最小限に調整し、可能な限り電波を外部に漏えいさせないこと。また、不要時には無線LAN装置の出力を停止すること。

イ 論理的に警察以外の機関と接続していない閉域網であること。

ウ 通信の暗号化を適切に行うこと。

エ あらかじめ定めた以外の端末が接続されないように、端末認証の記録を取得し、適正に管理すること。

オ 端末が、あらかじめ定めた以外の無線LAN装置に接続されないこと。

カ 庁舎外で利用する場合においては、次の(ア)から(エ)までに掲げる対策を講ずること。

(ア) 警察庁情報セキュリティ管理者の許可を受けること。

(イ) 他のシステムと論理的に接続していないこと。

(ウ) 一時的に利用する回線であること。

(エ) 次のaからfまでに掲げる事項を例とした上記アからオまでの代替となる対策を講ずること。

a IEEE 802.1Xにより無線LANへのアクセス主体を認証する。

b 無線LAN装置のSSID及びPSKを使用の度に変更する。

c 暗号化の方式として、脆弱なものを使用しない。

d 無線LAN装置と機器との接続を行う際に、想定外の機器と接続がなされていないかを確認する。

e 自動接続を行う設定とする場合には、PSKをネットワーク管理担当者が管理し利用者に通知しない。

f 公衆無線LANのアクセスポイント等、警察が管理していない無線LANアクセスポイントへの接続を運用要領等により禁止する。

4 警察情報システムの基盤を管理又は制御するソフトウェア

(1) 対策基準第6の4(2)アにおけるソフトウェアの情報セキュリティを維持するための対策として、権限設定やアクセス制御、セキュリティ設定が適切であるか定期的に確認すること。

(2) 対策基準第6の4(2)イにおける脅威や情報セキュリティインシデントを迅速に検知し、対応するための対策として、次のア及びイに掲げる対策を実施すること。

ア 警察情報システムの基盤を管理又は制御するソフトウェアの利用のための情報セキュリティ水準の維持に関する手順に基づく教養の実施

イ 情報セキュリティインシデントを認知した際の対処手順に基づく訓練

5 アプリケーション・コンテンツ

(1) アプリケーション・コンテンツのセキュリティ要件の策定

対策基準第6の5(1)アのセキュリティ要件については、次のアからキまでに掲げる事項を含めること。

ア 提供するアプリケーション・コンテンツが不正プログラムを含まないこと。

イ 自組織外に提供するアプリケーションに、アプリケーションの仕様に反するプログラムコードが含まれていないことを確認すること。

ウ 提供するアプリケーション・コンテンツがぜい弱性を含まないように開発すること。

エ 実行プログラムの形式以外にコンテンツを提供する手段がない限り、実行プログラムの形式でコンテンツを提供しないこと。

オ 電子証明書を利用するなど、提供するアプリケーション・コンテンツの改ざん等がなく真正なものであることを確認できる手段をアプリケーション・コンテンツの提供先に与えること。

カ 提供するアプリケーション・コンテンツの利用時に、ぜい弱性が存在するバージョンのOSやソフトウェア等の利用を強制するなどの情報セキュリティ水準を低下させる設定変更をOSやソフトウェア等の利用者に要求することがないよう、アプリケーション・コンテンツの提供方式を定めて開発すること。

キ サービス利用者その他の者に関する情報が本人の意思に反して第三者に提供されるなど、サービス利用に当たって必須ではない機能がアプリケーション・コンテンツに組み込まれることがないよう、次の(ア)及び(イ)に掲げる事項を仕様に含め開発すること。

(ア) 自組織外のウェブサイト等のサーバへ自動的にアクセスが発生する機能が仕様に反して組み込まれていないことをHTMLソースを表示させるなどして確認すること。必要があって当該機能を含める場合は、自組織外のウェブサイト等のサーバへのアクセスが情報セキュリティ上安全なものであることを確認すること。

(イ) 本来のサービス提供に必要のない自組織外へのアクセスを自動的に発生させる機能を含めないこと。

(2) アプリケーション・コンテンツの開発時の対策

対策基準第6の5(2)におけるウェブアプリケーションの開発時の対策について、次のア及びイのとおり定める。

ア システムセキュリティ責任者は、ウェブアプリケーションの開発において、次の(ア)から(セ)までに掲げる事項を含む既知の種類のウェブアプリケーションのぜい弱性を排除するための対策を講ずること。

(ア) SQLインジェクションぜい弱性

(イ) OSコマンドインジェクションぜい弱性

(ウ) ディレクトリトラバーサルぜい弱性

(エ) セッション管理のぜい弱性

(オ) アクセス制御欠如と認可処理欠如のぜい弱性

(カ) クロスサイトスクリプティングぜい弱性

(キ) クロスサイトリクエストフォージェリぜい弱性

(ク) クリックジャッキングぜい弱性

(ケ) メールヘッダインジェクションぜい弱性

(コ) HTTPヘッダインジェクションぜい弱性

(サ) evalインジェクションぜい弱性

(シ) レースコンディションぜい弱性

(ス) バッファオーバーフロー及び整数オーバーフローぜい弱性

(セ) サーバサイドリクエストフォージェリ(SSRF)ぜい弱性

イ システムセキュリティ責任者は、ウェブアプリケーションを運用段階に移行する前に警察情報システムの分類に基づき、開発したウェブアプリケーションに対してぜい弱性診断の実施を検討し、必要に応じて実施すること。

(3) アプリケーション・コンテンツの運用時の対策

対策基準第6の5(3)におけるアプリケーション・コンテンツ運用時の対策について、システムセキュリティ責任者は、利用者に強制するOSやソフトウェア等のサポート状況やぜい弱性情報等を確認し、サポートが終了する又はぜい弱性が存在するバージョンのOSやソフトウェア等の利用を強制するなど情報セキュリティ水準を低下させる設定変更等をOSやソフトウェア等の利用者に要求することがないよう、アプリケーション及びウェブコンテンツの提供方式等を見直すこと。

(4) アプリケーション・コンテンツの提供時の対策

対策基準第6の5(4)におけるアプリケーション・コンテンツ提供時の対策について、次のア及びイのとおり定める。

ア 不正なウェブサイトへの誘導防止

(ア) 自組織外向けに提供するウェブサイトに対して、次のaからdまでに掲げる事項を例とする検索エンジン最適化措置(SEO対策)を講ずること。

a クローラからのアクセスを排除しない。

b cookie機能を無効に設定したブラウザでも正常に閲覧可能とする。

c 適切なタイトルを設定する。

d 不適切な誘導を行わない。

(イ) システムセキュリティ責任者は、自組織外向けに提供するウェブサイトに関連するキーワードで定期的にウェブサイトを検索し、検索結果に不審なサイトが存在した場合は、速やかにその検索サイト業者に報告するとともに、不審なサイトへのアクセスを防止するための対策を講ずること。

(ウ) システムセキュリティ責任者は、自組織のウェブサイトなどになりすました不審なウェブサイト等が存在していることの連絡を受け付ける体制を整備するとともに、不審なウェブサイトに対し必要な措置を講ずること。

イ アプリケーション・コンテンツの告知

(ア) アプリケーション・コンテンツを告知する場合は、告知する対象となるアプリケーション・コンテンツに利用者が確実に誘導されるよう、URL等を用いて直接誘導することを原則とし、検索サイトで指定の検索語を用いて検索することを促す方法その他の間接的な誘導方法を用いる場合であっても、URL等と一体的に表示すること。また、短縮URLを用いないこと。

(イ) アプリケーション・コンテンツを告知するに当たって、URLを二次元コード等に変換して印刷物等に表示して誘導する場合には、当該コードによる誘導先を明らかにするため、アプリケーション・コンテンツの内容に係る記述を当該コードと一体的に表示すること。

(ウ) 警察以外の者が提供するアプリケーション・コンテンツを告知する場合は、告知するURL等の有効性を保つため、次のa及びbに掲げる措置を講ずること。

a 告知するアプリケーション・コンテンツを管理する組織名を明記する。

b 告知するアプリケーション・コンテンツの所在場所の有効性(リンク先のURLのドメイン名の有効期限等)を確認した時期又は有効性を保証する期間について明記する。

第6 警察情報システムの情報セキュリティ要件

1 警察情報システムの情報セキュリティ機能

(1) 主体認証機能

ア 主体認証機能の導入

対策基準第7の1(1)アにおける主体認証機能について、次の(ア)から(ケ)までのとおり定める。

(ア) システムセキュリティ責任者は、利用者が正当であることを検証するため、次のaからcまでに掲げる認証方式を例に主体認証機能を導入すること。

なお、可能な限り主体認証情報として生体情報を用いること。

a 知識(パスワード等、利用者本人のみが知り得る情報)による認証

b 所有(電子証明書を格納するICカード、ワンタイムパスワード生成器、利用者本人のみが所有する機器等)による認証

c 生体(指紋や静脈等、本人の生体的な特徴)による認証

(イ) システムセキュリティ責任者は、内部ネットワークへリモートアクセスを必要とする主体、インターネット等から直接アクセスが可能なクラウドサービス等の管理者権限を有する主体、モバイル端末にログインする主体など厳格な主体認証が必要な場合、認証の強度として2つ以上の主体認証方式を組み合わせる多要素主体認証方式等の強固な認証技術を用いること。

(ウ) システムセキュリティ責任者は、サーバ等へのアクセスについて、利用者及び端末の主体認証機能を設けること。

(エ) システムセキュリティ責任者は、主体認証情報の漏えい等による不正なアクセスを防止するため、次のa及びbに掲げる事項を含む措置を講ずること。

a 原則として、機器等において初期値として設定されている識別コードを使用しない。

b 不要な識別コードを無効にする。

(オ) システムセキュリティ責任者は、主体認証情報としてパスワードを使用し、主体認証情報を付与された主体自らがパスワードを設定することを可能とする場合には、辞書攻撃等によるパスワード解析への耐性を考慮し、強固なパスワードに必要な十分な桁数を備えた第三者に容易に推測できないパスフレーズ等を使用することを利用者に守らせる機能を設けること。

(カ) システムセキュリティ責任者は、職員自身がパスワードを変更できる機能を設けること。

(キ) システムセキュリティ責任者は、職員にパスワードを定期的に変更するよう促す機能を設ける場合には、有効期限が切れたパスワードによるログインを停止できる機能を設けること。

(ク) システムセキュリティ責任者は、主体認証情報が第三者に対して明らかにならないよう、次のaからcまでの方法を用いて適切に管理すること。

a 主体認証情報を送信又は保存する場合には、その内容を暗号化する。

b 主体認証情報に対するアクセス制限を設ける。

c 主体認証情報に対するアクセスに関するログを保存し、アクセスした主体を確認する。

(ケ) システムセキュリティ責任者は、主体認証情報を他の主体に不正に利用され、又は利用されるおそれを認識した場合の対策として、不正利用を防止するため、次のa及びbに掲げる機能を設けること。

a 当該主体認証情報及び対応する識別コードの利用を停止する機能

b 主体認証情報の再設定を利用者に要求する機能

イ 識別コード及び主体認証情報の管理

対策基準第7の1(1)イにおける識別コード及び主体認証情報の管理について、次の(ア)から(ク)までのとおり定める。

(ア) システムセキュリティ維持管理者は、維持管理する警察情報システムを利用する許可を得た主体に対してのみ、識別コード及び主体認証情報を付与(発行、更新及び変更を含む。以下同じ。)すること。

(イ) システムセキュリティ維持管理者は、識別コードを付与するに当たっては、次のa及びbに掲げる事項を例とする措置を講ずること。

a 単一の情報システムにおいて、ある主体に付与した識別コード(共用識別コードを除く。)を別の主体に対して付与することの禁止

b 主体への識別コードの付与に関する記録を消去する場合のシステムセキュリティ責任者からの事前の許可

(ウ) システムセキュリティ維持管理者は、主体以外の者が識別コード又は主体認証情報を設定する場合に、主体へ安全な方法で主体認証情報を配布するよう、措置を講ずること。

(エ) システムセキュリティ維持管理者は、識別コード及び知識による主体認証情報を付与された主体に対し、初期設定の主体認証情報を速やかに変更するよう、促すこと。

(オ) システムセキュリティ維持管理者は、知識による主体認証方式を用いる場合には、他の警察情報システムで利用している主体認証情報を設定しないよう主体に注意を促すこと。

(カ) システムセキュリティ維持管理者は、維持管理する警察情報システムを利用する主体ごとに識別コードを個別に付与すること。ただし、次のa及びbに掲げる場合であって、システムセキュリティ維持管理者の判断の下、システムセキュリティ責任者と協議し、利用者を特定できる仕組みを設けた上で、共用識別コードの取扱いに関する規定を整備し、その規定に従って付与する場合はこの限りでない。

a システムの運用上の制約により、やむを得ず一般利用者に共用識別コードを付与する必要がある場合

b システムの機能上の制約により、当該システムを更改するまでの間、やむを得ず管理者に共用識別コードを付与する必要がある場合

(キ) システムセキュリティ維持管理者は、主体認証情報の不正な利用を防止するために、主体が維持管理する警察情報システムを利用する必要がなくなった場合には、次のaからcまでに掲げる事項を例とする措置を講ずること。

a 当該主体の識別コードを無効にする。

b 当該主体に交付した主体認証情報格納装置を返還させる。

c 無効化した識別コードを他の主体に新たに発行することを禁止する。

(ク) システムセキュリティ維持管理者は、管理者権限を持つ識別コードのうち、不要なものは削除すること。

(2) アクセス制御機能

対策基準第7の1(2)におけるアクセス制御機能について、次のア及びイのとおり定める。

ア システムセキュリティ責任者は、主体の属性、アクセス対象の属性に基づきアクセス制御機能の要件を定めること。

イ システムセキュリティ責任者は、主体の属性、アクセス対象の属性に基づくアクセス制御の要件の定期的な確認による見直しを行うこと。

(3) 権限の管理

対策基準第7の1(3)における権限の管理について、次のアからオまでのとおり定める。

ア システムセキュリティ責任者は、管理者と一般利用者の権限を分割し、管理者権限は必要最小限の者のみが運用すること。ただし、携帯電話機、タブレット端末等の機能上、権限を分割できないものについては、個別のアプリケーションごとに管理者と一般利用者の権限を分割するなどして、可能な限り管理者と一般利用者の権限を分割すること。

イ システム管理担当者は、権限のない者に識別コードを発行しないこと。

ウ システムセキュリティ責任者は、初期値として利用可能な管理者権限を有する識別コードには、管理者権限を付与しない又は無効化すること。

エ システム管理担当者及びネットワーク管理担当者は、警察情報システムを管理する目的以外の目的で管理者権限を使用しないこと。

オ システムセキュリティ責任者は、所管する警察情報システムの管理者権限について、システムセキュリティ維持管理者による運用状況を定期的に把握し、改善の必要が認められる場合には、必要な措置を講ずること。

(4) ログの取得、管理

対策基準第7の1(4)におけるログの取得・管理について、次のアからエまでのとおり定める。

ア 時刻設定

(ア) システムセキュリティ責任者は、サーバ等の時刻設定を正確なものとすること。

(イ) システムセキュリティ責任者は、ネットワーク機器の時刻設定を正確なものとすること。

(ウ) システムセキュリティ責任者は、警察情報システムに含まれる構成要素のうち、時刻設定が可能なものについては、情報システムにおいて基準となる時刻に、当該構成要素の時刻を同期させ、ログに時刻情報も記録されるよう設定すること。

イ ログ(外部記録媒体関係のものを除く。)

(ア) システムセキュリティ責任者は、職員に対し、ログを保管すること、その分析を行う可能性があること等をあらかじめ周知すること。

(イ) システムセキュリティ責任者は、取得したログについては、不正な消去、改ざん及びアクセスを防止するため、適切なアクセス制御を含む、ログ保全方法を定め、管理させること。

(ウ) システムセキュリティ責任者は、要保護情報を保存するサーバ等へのアクセスについては、アクセスした日時及び職員を特定できる情報をログとして取得し、5年以上保管できる仕様とすること。

(エ) システムセキュリティ責任者は、電子計算機、通信回線装置等については、その特性に応じて、ログを取得する目的を設定した上で、表7に掲げる項目の中から必要と認めたものについて、ログの保存期間、取扱方法、ログが取得できなくなった場合の対処方法等を定め、ログを適切に保管できる仕様とすること。

表7 ログ(外部記録媒体関係のものを除く。)の項目

利用者のログイン・ログアウトの記録 | ログイン・ログアウトした日時(年月日時分秒) |

ログイン・ログアウトしたユーザを特定できる情報(識別コード、ユーザ名等) | |

ログイン・ログアウトした電子計算機を特定できる情報(ホスト名、IPアドレス等) | |

電子メールの送受信の記録 | 送受信日時(年月日時分秒) |

送受信者を特定できる情報(識別コード、メールアドレス等) | |

件名 | |

宛先(To、Cc、Bccの別を含む。) | |

添付ファイルの名前及びファイルサイズ | |

送受信した電子計算機を特定できる情報(ホスト名、IPアドレス等) | |

印字出力の記録 | 印字出力の時刻(年月日時分秒) |

印字出力した者を特定できる情報(識別コード、ユーザ名等) | |

印字出力した電子計算機を特定できる情報(ホスト名、IPアドレス等) | |

印字出力したファイル名 | |

印字出力先の印字装置を特定できる情報(ホスト名、IPアドレス等) | |

印字出力した枚数又はページ数 | |

印字出力したファイルの保存場所(ファイルパス) | |

ファイル操作(参照、保存、名前変更、削除及びコピー)の記録 | ファイル操作日時(年月日時分秒) |

操作した者を特定できる情報(識別コード、ユーザ名等) | |

操作した電子計算機を特定できる情報(ホスト名、IPアドレス等) | |

操作したファイル名(拡張子を含む。) | |

操作したファイルの保存場所(ファイルパス) | |

ネットワークに係る記録 | 通信パケットの内容 |

システム管理に係る記録 | 識別コードの発行等の管理記録 |

職員、管理者等へシステムから通知した内容 |

(オ) システムセキュリティ責任者は、必要に応じて、電子メールの送受信、外部のウェブサイトの閲覧等の履歴を保管するとともに、管理対象情報の漏えい防止その他の情報セキュリティの観点から当該履歴を確認する場合があり得ることを職員に周知すること。

ウ 外部記録媒体関係のログ

(ア) 運用責任者は、次のa及びbに掲げる場合においては、ファイル名及びファイルサイズに係るログの確認を不要とすることができる。ただし、警察が管理する電子計算機以外の電子計算機では技術的に復号できない暗号化機能を利用して、外部回線に接続されていない電子計算機から出力したファイルを外部回線に接続されている電子計算機に入力した場合は、その出力又は入力のいずれかに係るログを確認することとする。

a システムセキュリティ責任者が、次の(a)から(c)までに掲げる事項を全て満たしていることについて警察庁情報セキュリティ管理者の確認を受けた警察情報システムにおいてファイルを入力した場合

(a) 不正プログラム対策ソフトウェアが適切に導入されているとともに、安全な方法によって外部記録媒体に不正プログラムが記録されていないことを確認できる環境を整えていること。

(b) 次に掲げる事項を全て満たしていること。

なお、光ディスクに限っては、次に掲げる事項のいずれかを満たしていること。

・ 警察情報システムに未登録の外部記録媒体は、その種類によらず、運用責任者の許可がなければ利用できないよう技術的措置が講じられていること。

・ 入力に係るログを抽出し検証が行えること。

(c) 外部記録媒体の自宅への持ち帰り防止対策等、外部記録媒体によって本来の目的以外の情報が入出力されることを防ぐための対策が講じられていること。

b 警察が管理する電子計算機以外の電子計算機では技術的に復号できない暗号化機能を利用してファイルを入出力した場合

(イ) システムセキュリティ責任者は、次のaからfまでに掲げる項目について外部記録媒体の利用のログを取得し、5年以上保管できる機能を設けること。

a 入出力日時

b 操作した者を特定できる情報(識別コード、ユーザ名等)

c 操作した電子計算機を特定できる情報(ホスト名、IPアドレス等)

d 入出力したファイルの名前(拡張子を含む。)及びサイズ

e 入出力の別

f 出力時の平文、暗号文の別

(ウ) システムセキュリティ責任者は、次のa及びbに掲げる項目について可能な限り外部記録媒体の利用のログを取得し、5年以上保管できる機能を設けること。

a 利用外部記録媒体のID等の固有情報

b 外部記録媒体に出力したファイルの元の保存場所(ファイルパス)

(エ) システムセキュリティ責任者は、次のa及びbに掲げる項目について外部記録媒体の利用の許可のログを取得し、1年以上保管できる機能を設けること。

a 利用の許可の期間

b 利用許可者を特定できる情報(識別コード、ユーザ名等)

(オ) システムセキュリティ責任者は、上記(イ)に掲げるログについては運用責任者が、上記(エ)に掲げるログについては運用管理補助者が、それぞれ印刷物又は情報システム上で確認できる機能を設けること。

(カ) 対策基準第5の2(5)ウにおける警察情報システムの運用、保守に係る代替手段として、システムセキュリティ責任者は、上記(イ)及び(エ)に示すログが取得できない電子計算機について、外部記録媒体を接続する度に職員名、日時、その外部記録媒体の管理番号、目的等を簿冊に記載しなければならない旨を、担当職員に周知すること。また、記載した簿冊は、ログを保存すべき期間と同じ期間、保存させること。

エ その他

(ア) システムセキュリティ責任者は、RPA等において職員の識別コード及び主体認証情報を用いた自動処理を行うときは、RPAサーバ等において自動的な処理が行われたログを取得し、適切な期間保管するなど、可能な限り情報システムを利用していた主体を特定できる仕組みを設けること。

(イ) システムセキュリティ責任者は、所管する警察情報システムにおいて、ログが取得できなくなった場合の対処方法を定めること。

(ウ) システムセキュリティ責任者は、所管する警察情報システムにおいて、取得したログを効率的かつ確実に点検及び分析に資するため、警察情報システムの分類に応じて、次のa及びbに掲げる対策を講ずること。

a 当該作業を支援するため、ログ情報のソフトウェア等による集計、時系列での表示、報告書を生成するなどの自動化機能を導入すること。

b 追加セキュリティ対策として、必要に応じて、上記aの機能の導入に加え、リアルタイムでログの調査・分析を行うための機能の導入を検討すること。

(エ) システムセキュリティ維持管理者は、システム管理担当者に係る管理者権限を使用した者を特定可能なサーバ等のログ等により、管理者権限に係る接続元のIPアドレス、アクセス日時等を定期的に確認すること。

(5) 暗号及び電子署名

対策基準第7の1(5)における暗号及び電子署名について、次のア及びイのとおり定める。

ア 暗号化機能及び電子署名機能の導入

(ア) 電子署名の付与又は検証を行う機能については、次のa及びbに掲げる機能を設けること。

a 暗号リストに掲げるハッシュ関数を使用し、当該情報が改ざんされた場合に自動的に検知する仕組みとすること。

b 暗号リストに掲げる公開鍵暗号を使用し、自動的に相互認証を実施する仕組みとすること。

(イ) 復号又は電子署名の付与に用いる鍵の管理については、次のaからfまでに事項を満たすこと。

a 暗号鍵を警察独自に設定できること。

b 暗号鍵を更新できる仕組みがあること。また、自動更新できるものについては1日に1回以上更新する設定とすること。

c 復号又は電子署名の付与に用いる鍵について、鍵の生成手順、有効期限、廃棄手順、鍵が露呈した場合の対応手順等を定めること。

d 新たに作成された共通鍵を共有するために配送するときは、その共通鍵を暗号化すること。ただし、その暗号化に使用する暗号鍵は、必要に応じて速やかに変更できるようにすること。

e 復号又は電子署名の付与に用いる鍵をインターネットに接続された電子計算機に保存しないこと。

f 必要に応じて、鍵のバックアップを取得し、オリジナルの鍵と同等の安全管理を実施すること。

(ウ) 暗号化及び電子署名に使用する暗号アルゴリズムが危たい化した場合又はそれを利用したプロトコルにぜい弱性が確認された場合を想定した緊急対応手順を定めること。

イ 暗号化及び電子署名に係る管理

署名検証者が、電子署名の正当性を容易に検証するための情報を入手できるよう、次の(ア)及び(イ)に掲げる事項を例とする方法により、当該情報の提供を可能とすること。

(ア) 信頼できる機関による電子証明書の提供

(イ) 自組織の窓口での電子証明書の提供

(6) 監視機能

対策基準第7の1(6)における監視機能について、次のアからウまでのとおり定める。

ア システムセキュリティ責任者は、監視のために必要な機能について、次の(ア)から(キ)までに掲げる事項を例とする機能を仕様書に記載すること。

(ア) 自組織外と電気通信回線で接続している箇所における外部からの不正アクセスやサービス不能攻撃を監視する機能

(イ) 不正プログラム感染や踏み台に利用されること等による自組織外への不正な通信を監視する機能

(ウ) 端末等の内部ネットワークの末端に位置する機器及びサーバ等において不正プログラムの挙動を監視する機能

(エ) 内部ネットワークへの端末の接続を監視する機能

(オ) 端末への外部記録媒体の挿入を監視する機能

(カ) サーバ等の機器の動作を監視する機能

(キ) ネットワークセグメント間の通信を監視する機能

イ システムセキュリティ責任者は、暗号化された通信データを監視のために復号することの要否を判断し、要すると判断した場合は、当該通信データを復号する機能及び必要な場合はこれを再暗号化する機能を仕様書に記載すること。

ウ システムセキュリティ責任者は、所管する警察情報システムについて、監視を行う場合には、次の(ア)から(オ)までに掲げる事項を含む監視手順を定め、適切に監視運用すること。また、追加セキュリティ対策として、必要に応じて、警察情報システム運用時の監視において、SOC(Security Operation Center)やNOC(Network Operations Center)等のセキュリティ監視を専門の外部事業者に業務委託することを検討すること。

(ア) 監視するイベントの種類

(イ) 監視体制

(ウ) 監視状況の報告手順

(エ) 情報セキュリティインシデントの可能性を認知した場合の報告手順

(オ) 監視運用における情報の取扱い(機密性の確保)

2 情報セキュリティの脅威への対策

(1) ソフトウェアに関するぜい弱性対策

対策基準第7の2(1)におけるソフトウェアに関するぜい弱性対策について、次のアからエまでのとおり定める。

ア ぜい弱性診断の実施

(ア) システムセキュリティ責任者は、インターネット向けにサービスを公開しているサーバ等や直接インターネットから到達可能なサーバ等、端末及び通信回線装置に対し、設置又は運用開始時にぜい弱性診断を実施すること。また、その他のサーバ等、端末及び通信回線装置については、警察情報システムの分類や保有する情報、システム特性等を踏まえ、ぜい弱性診断の実施を検討すること。

(イ) システムセキュリティ責任者は、サーバ等、端末及び通信回線装置に対する追加セキュリティ対策として、必要に応じて、ペネトレーションテスト、TLPT(脅威ベースのペネトレーションテスト)等の高度なぜい弱性診断の実施を検討すること。

イ ぜい弱性情報の入手

(ア) システムセキュリティ責任者は、所管する警察情報システムについて、構成要素ごとにソフトウェアのバージョン等を把握し、当該ソフトウェアの情報セキュリティに係るぜい弱性情報(原因、影響範囲、対策方法、ぜい弱性を悪用する不正プログラムの流通状況を含む。)を適宜入手するとともに、ぜい弱性情報(広報、報道等が行われているものを除く。)を入手したときは、情報セキュリティ管理者を経て警察庁情報セキュリティ管理者に連絡すること。

(イ) システムセキュリティ責任者は、サポート期間を考慮して利用するソフトウェアを選定し、サポートが受けられないソフトウェアは可能な限り利用しないこと。

(ウ) システムセキュリティ責任者は、所管する警察情報システムの構成要素ごとにソフトウェアのバージョン等を把握し、ぜい弱性対策の状況を確認すること。

(エ) システム管理担当者及びネットワーク管理担当者は、管理対象となる電子計算機又は通信安全装置に関連するぜい弱性情報の入手に努めること。ぜい弱性情報を入手した場合には、システムセキュリティ責任者及びシステムセキュリティ維持管理者に報告すること。

ウ ぜい弱性対策の実施

(ア) システムセキュリティ責任者は、所管する警察情報システムについてぜい弱性対策計画を策定する場合には、次のaからhまでに掲げる事項について、検討すること。

a 対策の必要性

b 対策方法

c 対策方法が存在しない場合又は対策が完了するまでの期間に対する一時的な回避方法

d 対策方法又は回避方法が警察情報システムに与える影響

e 対策の実施予定時期

f 対策試験の必要性

g 対策試験の方法

h 対策試験の実施予定時期

(イ) システムセキュリティ責任者は、ぜい弱性対策を講ずる場合には、少なくとも次のaからcまでに掲げる事項を記録し、これらの事項のほかに必要事項があれば適宜記録すること。

a 実施日

b 実施内容

c 実施者

(ウ) システムセキュリティ責任者は、ネットワーク境界にある通信回線装置や認証サーバ、要機密情報を保有するサーバ等のサイバーセキュリティリスクが高い機器等について、セキュリティパッチの適用又はソフトウェアのバージョンアップ等の措置を講じないと判断した場合には、リスク評価結果の記録を残すこと。

(エ) システムセキュリティ責任者は、ぜい弱性対策が計画どおり実施されていることについて、実施予定時期の経過後、遅滞なく確認すること。

(オ) システムセキュリティ責任者は、セキュリティパッチ、バージョンアップソフトウェア等のぜい弱性を解決するために利用されるファイルは、信頼できる方法で入手し、完全性を検証すること。

(カ) システムセキュリティ責任者は、追加セキュリティ対策として、必要に応じて、警察情報システムを構成する機器へのセキュリティパッチの適宜の適用を前提とした運用設計を行うこと。

エ その他

システムセキュリティ責任者は、サポート期間を考慮して利用するソフトウェアを選定し、サポートが受けられないソフトウェアは可能な限り利用しないこと。

(2) 不正プログラム対策

対策基準第7の2(2)における不正プログラム対策について、次のアからカまでのとおり定める。

ア システムセキュリティ責任者は、不正プログラム対策ソフトウェア及びそのパターンファイルについて、その運用状況に応じた頻度で、最新の状態に更新すること。

イ システムセキュリティ責任者は、不正プログラム対策ソフトウェアの設定変更権限については、システムセキュリティ維持管理者が一括管理し、利用者に当該権限を付与しないこと。

ウ システムセキュリティ責任者は、不正プログラム対策ソフトウェアによる不正プログラムの自動検査機能を有効にするとともに、定期的に不正プログラムの有無を確認するよう設定すること。不正プログラムの有無の確認を自動的に行えない場合には、定期的に手動で行うよう職員に指示すること。

エ システムセキュリティ責任者は、想定される全ての感染経路を特定し、不正プログラム対策ソフトウェア等の導入による感染の防止、端末の接続制限及び機能の無効化等による感染拡大の防止等の必要な対策を行うこと。

オ システムセキュリティ責任者は、次の(ア)から(エ)までに掲げる電子計算機については、上記アからエまで及び対策基準第7の2(2)の規定を適用しない。

(ア) 当該電子計算機で外部記録媒体を利用できないよう技術的又は物理的な措置が講じられているものであって、当該電子計算機とネットワーク接続された全ての電子計算機において同様の措置が講じられているもの

(イ) スタンドアロン端末であって、USBメモリ型のウイルス対策ソフトウェアを用いて定期的な不正プログラムの有無を確認すべき旨が職員に周知されているもの

(ウ) 当該電子計算機内で実行されるアプリケーションが、ホワイトリストにより制限されているもの

(エ) 不正プログラムの解析又は調査、研究の用に供するもの

カ システムセキュリティ責任者は、追加セキュリティ対策として、必要に応じて、EDR(Endpoint Detection and Response)ソフトウェア等を利用し、端末やサーバ等(エンドポイント)の活動を監視し、感染した機器等を早期にネットワークから切り離す機能の導入を検討すること。

(3) サービス不能攻撃対策

対策基準第7の2(3)に基づき、サービス不能攻撃対策の実施について、次のアからオまでのとおり定める。

ア システムセキュリティ責任者は、直ちに警察情報システムを外部ネットワークから遮断する、又は電気通信回線の通信量を制限することができる機能を設けること。

イ システムセキュリティ責任者は、次の(ア)及び(イ)に掲げる事項を例とするサービス不能攻撃対策を講ずること。

(ア) サービス不能攻撃の影響を排除又は低減するための専用の対策装置やサービスの導入

(イ) サーバ等、端末、通信回線装置又は電気通信回線の冗長化

ウ システムセキュリティ責任者は、追加セキュリティ対策として、必要に応じて、次の(ア)及び(イ)に掲げる事項を例とする対策を検討すること。

(ア) 外部回線に接続している電気通信回線の提供元となる事業者やクラウドサービス提供者が別途提供する、サービス不能攻撃に係る通信の遮断等の対策

(イ) コンテンツデリバリーネットワーク(CDN)サービスの利用

エ システムセキュリティ責任者は、攻撃への対処を効率的に実施できる手段の確保について検討すること。

オ システムセキュリティ責任者は、特定した監視対象については、監視方法及び監視記録の保存期間を定め、監視記録を保存すること。

(4) 標的型攻撃対策

対策基準第7の2(4)における標的型攻撃対策について、次のアからウまでのとおり定める。

ア システムセキュリティ責任者は、情報窃取や破壊等の攻撃対象となる蓋然性が高いと想定される、認証サーバやファイルサーバ等の重要なサーバについて、次の(ア)及び(イ)に掲げる事項を含む対策を講ずること。

(ア) 重要なサーバについては、内部ネットワークを複数セグメントに区切った上で、重要なサーバ類専用のセグメントに設置し、他のセグメントからのアクセスを必要最小限に限定する。また、インターネットに接続する必要がある場合は、必要最小限のプロトコルやポートのみに限定し、インターネットに接続する必要がない場合はインターネットから分離を行う。

(イ) 認証サーバについては、利用者端末から管理者権限を狙う攻撃(辞書攻撃、ブルートフォース攻撃等)を受けることを想定した対策を講ずること。

イ システムセキュリティ責任者は、端末の管理者権限を有する識別コードについて、次の(ア)及び(イ)に掲げる事項を含む対策を講ずること。

(ア) 不要な管理者権限を有する識別コードは削除する。

(イ) 管理者権限を有する識別コードのパスワードは、容易に推測できないものに設定する。

ウ システムセキュリティ責任者は、追加セキュリティ対策として、必要に応じて、次の(ア)から(エ)までに掲げる事項を例とする対策を講ずること。

(ア) プロキシサーバ等により、C&C(コマンド&コントロール)サーバ等への不正な通信を監視し、遮断する。

(イ) 警察情報システムの管理者が利用する警察情報システム管理用の専用端末を用意し、他のセグメントと分離した運用管理セグメントを構築し、当該セグメントにシステム管理用の専用端末を接続する。

(ウ) 認証サーバに管理者権限でログインできる端末をシステム管理用の専用端末に制限する。

(エ) 職員が利用する端末間でのファイル共有機能を停止する又は職員が利用する端末間の直接通信を遮断する。

(5) 外部記録媒体の利用に係る対策

対策基準第7の2(5)における外部記録媒体の利用に係る対策の実施について、次のアからエまでのとおり定める。

ア 入力の制限

電子計算機は、次の(ア)及び(イ)のうち少なくとも一方の規定を満たすこと。

(ア) 運用責任者の許可なしに外部記録媒体からのファイルの入力が技術的に行えないよう設定すること。また、運用責任者が行う許可は、管理者権限とは別の権限によって行うこと。

(イ) 警察情報システムに登録済みの外部記録媒体以外の外部記録媒体には技術的にアクセスできないよう設定すること。ただし、光ディスク媒体に限りファイルの入力が行えることは妨げない。

イ 出力の制限

(ア) 外部記録媒体への出力を、自己復号型暗号又は警察が管理する電子計算機以外の電子計算機では技術的に復号できない暗号により行う機能を設けること。

(イ) 運用責任者の許可なしに外部記録媒体への出力が技術的に行えないよう設定すること。ただし、警察が管理する電子計算機以外の電子計算機では技術的に復号できない暗号による出力については、運用責任者の許可なく行うことができる。

(ウ) 運用責任者による許可は、管理者権限とは別の権限によって行うこと。また、警察が管理する電子計算機以外の電子計算機では技術的に復号できない暗号による出力を許可したときは、平文又は自己復号型暗号による出力が行えないよう制限する機能を設けること。

(エ) 警察情報システムに登録済みの外部記録媒体以外の外部記録媒体への出力が技術的に行えないよう設定すること。ただし、光ディスク媒体に限りファイルの出力が行えることは妨げない。

ウ 許可

上記ア及びイの許可は、許可の期間、電子計算機又は対象とする情報システム及び利用者を指定した上で行えるようにすること。

エ 例外

次の(ア)から(オ)までに掲げる事項に該当する電子計算機については、上記アからウまで及び上記1(4)ウ(イ)から(オ)までの規定を適用しない。ただし、(オ)にあっては上記1(4)ウ(イ)から(オ)までに定めるログを取得する機能を設けること。

(ア) 内蔵された電磁的記録媒体に要機密情報を保存しないもの

(イ) クラス3に指定された区域に設置されたもの(端末を除く。)

(ウ) 当該電子計算機で外部記録媒体を利用できないよう技術的又は物理的な措置が講じられているもの(端末の利用者に付与している権限で解除できないものに限る。)

(エ) 公用携帯電話機、タブレット端末等であって、技術的に上記アからウまで及び上記1(4)ウ(イ)から(オ)までの規定を満たすことが困難であるもの

(オ) 専ら証拠品等の外部記録媒体の確認のみを行うもの

3 ゼロトラストアーキテクチャ

(1) 動的なアクセス制御の実装時の対策

対策基準第7の3(1)における動的なアクセス制御の実装時の対策について、次のアからキまでのとおり定める。

ア システムセキュリティ責任者は、動的なアクセス制御の対象とするシステムの範囲や優先度を検討し、動的なアクセス制御の対象とするシステムを特定すること。

イ システムセキュリティ責任者は、動的なアクセス制御の導入方針の検討時において、特定した警察情報システムの利用形態等を基に次の(ア)から(エ)までに掲げる事項を例とする区分で警察情報システムのリソースを識別すること。また、動的なアクセス制御の実装に当たっては同事項を例とするリソースの信用情報を整理すること。

(ア) ユーザアカウント

(イ) 機器

(ウ) アプリケーション

(エ) データ

ウ システムセキュリティ責任者は、識別したリソースを基にアクセスパターンを整理すること。

エ システムセキュリティ責任者は、整理したアクセスパターンに対するリスク評価を実施し、動的なアクセス制御を実装するアクセスパターンを特定すること。

オ システムセキュリティ責任者は、動的なアクセス制御を実現するための構成について検討すること。

カ システムセキュリティ責任者は、リソースの信用情報の変化を踏まえて、リソースの信用情報を収集する頻度・機会について定めること。

キ システムセキュリティ責任者は、リソースの認証・認可において、アクセス制御ポリシーに基づき、セッションが確立していない操作ごとにアクセス制御を行うこと。

(2) 動的なアクセス制御の運用時の対策

対策基準第7の3(2)における動的なアクセス制御の運用時の対策について、システムセキュリティ責任者は、動的なアクセス制御の運用に際し、アクセスパターンやアクセス先のリソースの変化があった場合は、変化が影響する箇所に対し再度リスク評価を行い、アクセス制御ポリシーの見直しを行うこと。

第7 警察情報システムの利用

1 警察情報システムの利用

(1) 警察情報システム利用者の規定の遵守を支援するための対策

対策基準第8の1(1)における警察情報システム利用者の規定の遵守を支援するための対策について、次のアからエまでのとおり定める。

ア システムセキュリティ責任者は、職員がウェブサイトを閲覧するための警察情報システムについては、次の(ア)及び(イ)に掲げる事項を例として、閲覧できる範囲を制限する機能を導入すること。また、当該機能に係る設定や条件について定期的に見直すこと。

(ア) ウェブサイトフィルタリング機能

(イ) 事業者が提供するウェブサイトフィルタリングサービスの利用

イ システムセキュリティ責任者は、不審な電子メールを受信することによる被害をシステム的に抑止するため、次の(ア)から(エ)までに掲げる事項を例とする機能を導入すること。

(ア) 受信メールに対するフィルタリング機能

(イ) 受信メールをテキスト形式で表示する機能

(ウ) スクリプトを含む電子メールを受信した場合において、当該スクリプトが自動的に実行されることがない電子メールクライアント

(エ) 受信メールに添付されている実行プログラム形式のファイルを削除等することで実行させない機能

ウ システムセキュリティ責任者は、受信した電子メールを表示するに当たって、プログラムが自動的に起動しないよう設定しておくこと。

エ 職員は、対策基準第8の1(1)イ及びウにおける手続について、技術的措置を講ずるに当たっては、次の(ア)及び(イ)の事項に留意すること。

(ア) 技術的措置が警察情報セキュリティポリシーに定める手続に適合していることについて、必要に応じて警察庁情報セキュリティ管理者の確認を受けること。

(イ) 警察情報セキュリティポリシーによらない独自の手続を技術的措置により実現しようとする場合は、十分な期間をもって情報セキュリティ管理者の確認を受けること。

(2) 警察情報システム等の利用時の基本的対策

ア 警察情報システム

対策基準第8の1(2)アにおける警察情報システムの利用時の基本的対策について、次の(ア)及び(イ)のとおり定める。

(ア) 職員は、物理的に持ち出しが困難であるもの及びセキュリティワイヤの取り付けられたものを除き、全ての電子計算機を保管庫に施錠の上保管するなどして、紛失又は盗難がないよう適正に管理すること。

(イ) 職員は、警察情報システムを不正操作から保護するため、スクリーンロックの設定、利用後のログアウトの徹底等必要な措置を講ずること。

イ 機器の持ち出し

対策基準第8の1(2)ア(カ)に基づき、警察庁舎外への機器の持ち出し時の対策について、次の(ア)から(エ)までのとおり定める。

(ア) モバイル端末の持ち出し

a モバイル端末を持ち出すときは、内蔵された電磁的記録媒体の要機密情報を必要最小限にするとともに、モバイル端末等持出簿(様式第3号)にモバイル端末名、持ち出し期間、目的を記載し、運用責任者(閉庁時間帯における宿日直責任者又は当務責任者(以下「当直責任者」という。)を含む。以下同じ。)の許可を得ること。

b モバイル端末の持ち出しが終了したときは、モバイル端末等持出簿に持ち出し終了日を記載し、持ち出し時に許可を与えた者から紛失のない旨の確認を受けること。

c 運用責任者(当直責任者を除く。)は、モバイル端末の持ち出しが長期間(1か月以上)となる場合には、1か月ごとに当該モバイル端末の所在を確認し、その結果をモバイル端末等持出簿に記載すること。

d 職員は、モバイル端末を警察庁舎外に持ち出すときは、紛失及び盗難の防止に十分配意すること。

e 職員は、モバイル端末を業者等職員以外の者に運搬させるときは、システムセキュリティ責任者の許可を受けるとともに、保秘に関する取決めを行うこと。

(イ) 非モバイル端末等の持ち出し

a 次の(a)から(c)までに掲げる場合を除き、モバイル端末及び公用携帯電話機以外の機器(以下「非モバイル端末等」という。)を持ち出さないこと。

(a) 機器の内部に要機密情報が保存されていないことを運用責任者(当直責任者を除く。)が確認した場合

(b) 修理、廃棄、保管場所変更、保守作業等のためであって、職員が運搬し、常に職員の管理下にある場合

(c) 上記(a)及び(b)に掲げるもののほか、やむを得ない事情があるとして、システムセキュリティ責任者の許可を得た場合

b 上記a(a)から(c)までの場合において非モバイル端末等を持ち出すときは、システム管理担当者の許可を得るとともに、必要最小限の情報を残して機器内の要機密情報を削除し、モバイル端末等持出簿に機器名、持ち出し期間、目的を記載した上で運用管理者の許可を得ること。ただし、持ち出し先が警察庁舎である場合は、運用管理者の許可を運用責任者(当直責任者を除く。)の許可で足りることとする。

c 運用責任者(当直責任者を除く。)は、非モバイル端末等の持ち出しが長期間(1か月以上)となる場合には、1か月ごとに当該非モバイル端末等の所在を確認し、その結果をモバイル端末等持出簿に記載すること。

d 職員は、非モバイル端末等を警察庁舎外に持ち出すときは、紛失及び盗難の防止に十分配意すること。

e 非モバイル端末等を運搬業者に運搬させるときは、システムセキュリティ責任者の許可を得るとともに、保秘に関する取決めを行うこと。

f 持ち出しが終了したときは、モバイル端末等持出簿に持ち出し終了日を記載し、持ち出し時に許可を与えた者から紛失のない旨の確認を受けること。

g 持ち出しを前提として整備された特定用途機器を持ち出すときは、モバイル端末の持ち出し時の手続に準拠した手続で持ち出すことができる。

(ウ) 盗難及び紛失に対する対策

持ち出し中における機器の盗難及び紛失に対する対策として、利用状況に応じて次のaからdまでに掲げる事項を例とした対策を講ずること。

a 機器の放置の禁止

b 利用時以外のシャットダウン及びネットワークの切断

c 機器を常時携帯すること

d 常に身近に置き、目を離さないこと

(エ) モバイル端末等持出簿の確認及び保管

モバイル端末等持出簿について月に1回以上運用管理者又は運用管理補助者の確認を受けるとともに、下記クに定める期間、保管すること。

なお、当該期間中における機器(複数の職員が共用する公用携帯電話機(以下「共有公用携帯電話機」という。)を含む。)の持ち出しがない場合は、警部又は課長補佐の段階に属する職にある運用責任者(当直責任者を除く。)による専決とすることができる。

ウ 警察が管理する区域以外において外部回線に接続したことのある端末の内部ネットワークへの接続

対策基準第8の1(2)ア(キ)に基づき、警察が管理する区域以外において外部回線に接続したことのある端末を内部ネットワークへファイアウォール等を介さずに直接接続する場合には、次の(ア)から(ウ)までに掲げる事項を全て満たすこと。

(ア) 警察が管理する区域以外での端末の利用時において、外部回線を通じて警察情報システムのみにアクセスできる設定としたものであること。

(イ) 当該外部回線は、内部ネットワークに接続中には上記第5の3(1)イの規定を満たす回線であること。

(ウ) 上記第5の1(1)ウ(ア)dに規定された、管理対象情報を保存できないようにするための機能を設けたモバイル端末であること。

エ 公用携帯電話機

対策基準第8の1(2)イにおける公用携帯電話機の利用時の基本的対策について、次の(ア)から(ウ)までのとおり定める。

(ア) 公用携帯電話機の管理

a 運用管理者は、次の(a)から(g)までに掲げる事項を記載した公用携帯電話機管理簿(様式第4号)を作成し、下記クに定める期間、保管すること。

なお、記載内容に変更がない場合であっても年1回以上、更新すること。

(a) 公用携帯電話機の管理番号

(b) 公用携帯電話機の電話番号

(c) 公用携帯電話機を支給する職員の役職又は氏名(共有公用携帯電話機にあっては、共有公用携帯電話機を管理する職員の役職又は氏名)

(d) 公用携帯電話機で使用するメールアドレス(電子メール機能を使用するものに限る。)

(e) 公用携帯電話機の機種

(f) 使用開始日及び使用終了日

(g) その他所要の事項

b 職員は、公用携帯電話機について、紛失又は盗難がないよう適正に管理すること。

c 共有公用携帯電話機を管理する職員は、警部又は課長補佐の段階に属する職以上の職員とする。ただし、やむを得ない事情がある場合は、この限りでない。

d 共有公用携帯電話機を管理する職員は、共有公用携帯電話機を使用しない場合は、保管庫等に施錠の上保管すること。また、可能な限り集中保管すること。

e 公用携帯電話機を管理する職員は、月に1回以上、公用携帯電話機の所在を点検するとともに、点検結果を外部記録媒体等点検簿(様式第5号)に記載して、下記クに定める期間、保管すること。

(イ) 公用携帯電話機の使用

a 職員は、職務上必要がある場合は、公用携帯電話機の音声通話機能、電子メール機能、写真撮影機能等を使用することができる。

b 職員は、公用携帯電話機において外部回線を用いて要機密情報を取り扱う場合は、情報の暗号化、符丁の活用等の情報漏えい対策を講ずること。

c 職員は、公用携帯電話機の電子メール機能を使用する場合は、可能な限りグループ機能を使用するなど、情報の誤送信を防止するための対策を講ずること。

d 職員は、公用携帯電話機に保存された管理対象情報を電子計算機に取り込む必要がある場合は、運用責任者(当直責任者を除く。)に報告(口頭による報告を含む。)した上で、不正プログラムが侵入しないよう安全な方法で当該管理対象情報を電子計算機に取り込んだ後、速やかに公用携帯電話機本体から管理対象情報を削除すること。

(ウ) 共有公用携帯電話機の持ち出し

a 持ち出し時の手続

対策基準第8の1(2)イ(ア)において共有公用携帯電話機を警察庁舎外に持ち出す場合は、あらかじめ、モバイル端末等持出簿に、共有公用携帯電話機の管理番号、使用者、目的を記載し、運用責任者の許可を得ること。

b 持ち出しの特例

職員は、上記aの規定にかかわらず、次の(a)及び(b)に掲げるいずれかの場合は、モバイル端末等持出簿への記載を省略することができる。

(a) 閉庁時間における宿日直勤務又は当番勤務(以下「当直勤務」という。)に従事する職員が、当直勤務用として指定された共有公用携帯電話機を持ち出す場合。この場合において、当該共有公用携帯電話機は、原則として、当直勤務を取りまとめる所属(署にあっては警務課(係))において管理すること。また、当直責任者は、当直勤務において当該共用公用携帯電話機を使用する者を指名するとともに、当直勤務の終了後の報告時に、併せて当該共有公用携帯電話機を当直勤務を取りまとめる所属に返却すること。

(b) 交番等の勤務員が、当該交番等の勤務用として指定された共有公用携帯電話機を持ち出す場合。この場合において、共有公用携帯電話機を管理する職員は、交番等の巡視等に合わせて当該共有公用携帯電話機の管理状況を確認すること。

c 持ち出し終了時の手続

職員は、共有公用携帯電話機の持ち出しが終了した場合は、モバイル端末等持出簿に持ち出し終了日を記載し、運用責任者から持ち出し終了の確認を受けること。

d モバイル端末等持出簿の確認及び保管

職員は、モバイル端末等持出簿について、月に1回以上運用管理者又は運用管理補助者の確認を受けるとともに、下記クに定める期間、保管すること。

なお、当該期間中における機器(共有公用携帯電話機を含む。)及び外部記録媒体の持ち出しがない場合は、警部又は課長補佐の段階に属する運用責任者(当直責任者を除く。)による専決とすることができる。

オ 外部記録媒体

対策基準第8の1(2)ウにおける外部記録媒体の利用時の基本的対策について、次の(ア)から(キ)までのとおり定める。

(ア) 外部記録媒体の管理

a 運用管理者は、外部記録媒体の管理番号、媒体の種別、運用責任者、使用開始日及び使用終了日を記載した外部記録媒体管理簿(様式第6号)を作成し、下記クに定める期間、保管すること。また、当該管理簿について、外部記録媒体の増減のあった都度確認すること。

なお、当該管理簿は、必ず年当初に更新を行うこと。

b 職員は、外部記録媒体を利用しないときは、保管庫等に施錠の上保管するなどして、紛失又は盗難がないよう適正に管理すること。

c 職員は、可能な限り外部記録媒体を集中保管すること。

d 外部記録媒体を保管する職員は、月に1回以上、外部記録媒体の所在を点検するとともに、点検結果を外部記録媒体等点検簿に記載し、下記クに定める期間、保管すること。ただし、クラス3に分類された区域内で保管庫等に施錠の上保管されている場合は、年に1回の点検で足りることとする。

e 外部記録媒体の管理番号については、別表のとおりとする。

f デジタルカメラ、ボイスレコーダ等、情報を記録でき、電子計算機に接続して情報を入出力することができる機器は、外部記録媒体とみなす。ただし、規定上、警察情報システムに接続することを禁止したもの及び内蔵された電磁的記録媒体に管理対象情報を保存することを禁止したものにあっては、この限りでない。

g 次の(a)から(c)までに掲げる外部記録媒体については、上記aからdまでの規定を適用しない。

(a) 未使用のもの

(b) 一度情報が書き込まれ、これ以上の情報の書き込みが技術的に不可能なものであって、内部に記録された管理対象情報が機密性1(低)情報のもの

(c) 犯罪捜査における押収物等、別に定められた管理方法で管理するもの

(イ) 外部記録媒体等の持ち出し

a 持ち出し時の手続

b 持ち出し終了時の手続

職員は、外部記録媒体の持ち出しが終了したときは、職務上必要がある管理対象情報を電子計算機に取り込んだ後、速やかに当該外部記録媒体から管理対象情報を削除すること。また、使用・持出簿に持ち出し終了日を記載し、持ち出し時に許可を与えた者から紛失のない旨の確認を受けること。

c 職員は、外部記録媒体を警察庁舎外へ持ち出す場合には、施錠機能のついたケースに施錠の上持ち出すなどして、紛失時等における情報流出防止に十分配意すること。

(ウ) デジタル機器の使用

a 職員は、デジタル機器を使用するときは、当該デジタル機器及びデジタル機器用外部記録媒体に管理対象情報が保存されていないことを確認するとともに、使用・持出簿に使用する者の氏名、使用する機器の管理名称、使用開始日時、使用理由等を記載し、運用責任者の許可を受けること。

b デジタルカメラ、ビデオカメラ及びボイスレコーダー(以下「デジタルカメラ等」という。)の使用に係る特例

職員は、上記aの規定にかかわらず、次の(a)から(c)までに掲げる場合は、使用・持出簿への記載を省略することができる。ただし、書ききり型撮影媒体(記録した画像の編集、加工及び消去が、構造上、不可能な画像ファイル媒体をいう。)を使用する場合を除く。

(a) あらかじめ外部記録媒体管理簿においてデジタルカメラ等(当該機器で使用する外部記録媒体を含む。)を持ち出す職員が一に指定されている場合であって、当該職員が当該デジタルカメラ等を持ち出したその日のうちに持ち出しが終了する見込みである場合。ただし、持ち出し中に、その日のうちに持ち出しが終了しないことが判明した場合には、当該持ち出しについて、上記aに規定する手続を執ること。また、当該デジタルカメラ等は、使用しない場合は、運用責任者が保管庫等に施錠の上集中管理し、さらに、運用責任者が、少なくとも1日のうち1回は、当該デジタルカメラ等の管理状況を目視により確認すること。

(b) 当直勤務に従事する職員が、当直勤務用として指定されたデジタルカメラ等を持ち出す場合。この場合において、当該デジタルカメラ等は、原則として、当直勤務を取りまとめる所属(署にあっては警務課(係))において管理すること。また、当直責任者は、当直勤務において当該デジタルカメラ等を使用する者を指名するとともに、当直勤務の終了後の報告時に、併せて当該デジタルカメラ等を当直勤務を取りまとめる所属に返却すること。

(c) 交番等の勤務員が、当該交番等の勤務用として指定されたデジタルカメラ等を持ち出す場合。この場合において、運用責任者は、交番等の巡視等に合わせて当該デジタルカメラ等の管理状況を確認すること。

c 警察以外の機関の電子計算機への接続

職員は、外部記録媒体を警察以外の機関の電子計算機に接続する予定があるときは、持ち出す前に当該外部記録媒体に不正プログラムが記録されていないことを確認すること。

d 持ち出し終了時の手続

職員は、デジタル機器の使用が終了したときは、使用・持出簿に使用終了日時を記載し、使用時に許可を受けた者から紛失のない旨の確認を受けること。また、デジタル機器の使用を終了しようとするときは、必要な管理対象情報を電子計算機に取り込むなどの処理をした後、速やかに当該デジタル機器及びデジタル機器用外部記録媒体から管理対象情報を削除すること。

e デジタル機器の確認及び保管

(a) 運用責任者は、デジタル機器の使用が長期間(1か月以上)となる場合には、1か月ごとに当該デジタル機器の所在を確認し、その結果を使用・持出簿に記載すること。

(b) 警部補が配置されている交番等においては、使用・持出簿を当該交番等に置くことができるものとし、この場合には当該警部補は、上記aからdまで及びe(a)に定める許可及び確認をすること。

(c) 警部補の配置がない交番等における上記(a)及び(b)並びにaからdまでに定める許可及び確認については、運用責任者が電話(上記b(c)を除く。)、巡視その他の方法により適宜実施すること。

(d) 職員は、デジタル機器を警察庁舎外で使用するときは、ストラップ等を用いて、紛失及び盗難の防止に十分配意すること。

(e) 職員は、デジタル機器に内蔵された電磁的記録媒体に管理対象情報を保存してはならない。ただし、情報の記録が内蔵された電磁的記録媒体のみのデジタル機器は、この限りでない。

(エ) 外部記録媒体の利用

a 職員は、警察庁舎内において、外部記録媒体管理簿に登載されている外部記録媒体を使用するときは、使用・持出簿に使用者、外部記録媒体管理番号、使用場所等を記載し、運用責任者の許可を受けること。ただし、上記(ウ)aの手続により、当該外部記録媒体用のデジタル機器を使用するとして使用・持出簿に記載した場合は、使用・持出簿の記載を省略することができる。

b 職員は、外部記録媒体の使用が終了したときは、使用・持出簿に返納日時を記載し、使用時に許可を受けた者から紛失のない旨の確認を受けること。

c 職員は、外部記録媒体を電子計算機に接続する際には、平文、暗号文の別、目的、外部記録媒体を接続する電子計算機を明らかにした上で、運用責任者に申請した上で利用すること。また、外部記録媒体に管理対象情報を出力する際の平文、暗号文の別については、下記eからgまでに定めるところにより、選択すること。

なお、外部記録媒体の利用が技術的に制限されていない場合には、この限りでない。

d 上記aに係る申請を受けた運用責任者は、必要最小限の範囲で許可すること。

e 職員は、管理対象情報を外部記録媒体に出力するときは、警察が管理する電子計算機以外の電子計算機では技術的に復号できない暗号化機能を用いること。

f 職員は、暗号化を行う電子計算機と復号を行う電子計算機とで同一の暗号化ソフトウェアが導入されていないときは、上記eの規定にかかわらず、自己復号型暗号化機能を用いることができる。

g 職員は、次の(a)から(c)までに掲げる場合は、上記e及びfの規定にかかわらず、平文で出力することができる。

(a) 機密性1(低)情報を出力するとき。

(b) 電子計算機に暗号化機能が設けられていないとき。

(c) 一の電子計算機に保存された管理対象情報を、同一の庁舎内に設置された他の電子計算機に移すために出力するとき。

h 職員は、外部記録媒体の利用が終了したときは、職務上必要がある管理対象情報を電子計算機に取り込んだ後、速やかに当該外部記録媒体から管理対象情報を削除すること。

i 運用責任者は、職員が外部記録媒体を用いて入出力したファイル名及びファイルサイズに係るログを定期的に確認すること。

j 運用責任者は、上記dに係る許可について、定期的に運用管理者及び運用管理補助者による確認を受けること。

k 職員は、i及びjの検証結果について、外部記録媒体等点検簿に記載するとともに下記クに定める期間、保存すること。

l 職員は、要機密情報を取り扱った外部記録媒体を廃棄する場合には、情報の抹消を実施すること。

(オ) 外部から受領した外部記録媒体の使用方法

外部から受領した外部記録媒体のうち、防犯カメラの動画又は静止画が記録された外部記録媒体については、解析用端末装置運用管理要領(令和4年3月15日付け達(情)第150号)に規定する解析用端末に接続して使用することとし、使用・持出簿の記載は省略することができる。

(カ) 外部記録媒体使用状況の検証

a 運用責任者は、第6の1(4)ウの規定に基づき、外部記録媒体の使用状況について、月に1回以上、ログ及び関係簿冊により検証し、その結果を外部記録媒体等点検簿に記載するとともに、運用管理補助者の確認を受けること。

b 運用責任者は、ログの検証結果について、外部記録媒体等点検簿とともに保管すること。

c 運用責任者は、使用・持出簿について、月に1回以上運用管理者の確認を受けること。

なお、当該期間中における外部記録媒体の持ち出しがない場合は、警部又は課長補佐の段階に属する職にある運用責任者(当直責任者を除く。)による専決とすることができる。

(キ) 携帯電話機に付属する外部記録媒体に係る特例

携帯電話機に付属する外部記録媒体については、上記(エ)の規定を準用する。

カ 個人所有の機器

対策基準第8の1(2)エに基づき、個人所有の機器の利用時の基本的対策について、次の(ア)及び(イ)のとおり定める。

(ア) 個人所有機器の職務上の使用禁止

a 職員は、下記(イ)に定める場合を除き、個人所有の機器に管理対象情報を保存しないこと。

b 職員は、下記(イ)に定める場合を除き、個人所有の機器を警察情報システムに接続しないこと。

c 職員は、下記(イ)に定める場合を除き、個人所有の機器において、管理対象情報の処理を行わないこと。

(イ) 個人所有の携帯電話機等に係る特例

a 職員は、職務上やむを得ず個人所有の携帯電話機を使用することが想定されるときは、あらかじめ運用管理者の許可を得ること。

b 運用管理者は、上記aに係る許可を与えた携帯電話機について、職員の氏名、電話番号、メールアドレス、端末の製造業者名、機種名、スマートフォン等についてはOSの種類及びバージョンを記録すること。

c 職員は、上記aに係る許可を受けた携帯電話機について、送受信メール履歴、電話帳等の情報のうち、要機密情報に当たるものの閲覧時にパスワード等の主体認証情報の入力を求められるよう設定すること。また、当該携帯電話機については共用・貸与(家族との共用等を含む。)しないこと。

d 職員は、職務上の理由により管理対象情報を伝達する必要があるときは、上記aに係る許可を受けた携帯電話機の電子メール機能及び写真撮影機能を使用することができる。

なお、電子メール機能の使用に当たっては、運用管理者が認めた場合を除き、移動通信事業者が提供する電子メール機能を使用するものとし、当該電子メール機能及び警察庁情報セキュリティ管理者が認めた機能で取り扱う管理対象情報は機密性2(中)情報までとする。写真撮影機能の使用に当たって、携帯電話機本体に画像情報等を保存することが困難であるときは、個人所有の携帯電話機に付属する外部記録媒体に、一時的に画像情報等を保存することができる。

e 職員は、上記dの規定に従って個人所有の携帯電話機を使用した後に、当該携帯電話機に保存された管理対象情報を電子計算機に取り込む必要があるときは、運用責任者(当直責任者を除く。)に報告(口頭による報告を含む。)した上で、不正プログラムが侵入しないよう安全な方法で当該管理対象情報を電子計算機に取り込んだ後、速やかに携帯電話機本体及び付属する外部記録媒体から管理対象情報を削除すること。

f 職員は、上記aに係る許可を受けた携帯電話機を用い、犯罪捜査において個人所有の携帯電話機で約款や規約等によるクラウドサービスを利用する特段の必要がある場合には、第3の2(1)イ(イ)aに基づき別に定めるところにより、利用することができるものとする。

g 職員は、大規模災害、重大テロ等の緊急事態(訓練を含む。)において、職務上緊急に管理対象情報を伝達する必要がある場合は、個人所有の携帯電話機を使用することができる。

なお、本項における個人所有の携帯電話機の使用にあっては、上記aに規定する運用管理者の許可を得たものとみなすとともに、上記b及びcの規定を適用しない。

h その他

職員は、個人所有のイヤホン及びヘッドセットを警察情報システムに接続して使用することができる。ただし、アナログ端子により接続するものに限る。

キ 通信機械室の管理

運用管理者は、通信機械室鍵管理簿(様式第8号)を備え付け、通信機械室における鍵の利用及び職員以外の者の入退室について記録すること。

ク 簿冊の保管期間

上記イ、エ、オ及びキ並びに第2の1(6)及び(7)並びに第6の1(4)ウ(カ)に定める各簿冊の最低保管期間について、次の(ア)から(ク)までのとおり定める。

なお、各簿冊を電磁的記録により管理することを妨げない。

(ア) ソフトウェア等利用申請書 1年

(イ) デジタル機器管理簿 5年

(ウ) モバイル端末等持出簿 5年

(エ) 公用携帯電話機管理簿 5年

(オ) 外部記録媒体等点検簿 1年

(カ) 外部記録媒体管理簿 5年

(キ) 外部記録媒体・デジタル機器使用・持出簿 5年

(ク) 通信機械室鍵管理簿 5年

(3) 外部ネットワークに接続された端末の取扱い

対策基準第3の1(3)カ並びに第8の1(2)ア(イ)及び(キ)並びに(3)の規定のほか、インターネット端末等外部ネットワークに接続する端末(以下「外部ネット端末」という。)の管理について、次のアからエまでのとおり定める。

ア 管理担当者等の指定

外部ネット端末については、インターネットメールアカウントごとに管理担当者及び管理補助者(以下「管理担当者等」という。)を指定し、原則として管理担当者等がメール機能の操作を行うこと。

なお、管理担当者等以外がメール機能の操作を行う場合は、運用責任者の了承を得ること。

イ 不正プログラム対策ソフトの導入等

不正プログラム対策ソフトを導入し、パターンファイルを常に最新の状態にすること。

ウ 電子メール利用時の留意事項